前情提要

最近项目上常规手段遇阻,计划进行水坑钓鱼,一番搜索找到近期SolarMarker组织的手法,但是没有找到相关样本,于是就自己实现了一个类似的前端功能(水坑手法项目会持续记录学习,但目前不会放出,敬请谅解)。持续的检索收集,发现了沉睡已久的神器——BeEF,虽然此工具在当今实战环境中比较鸡肋,可用的功能不多,但秉着对该项目作者持续更新态度的尊敬,我认为应该抱着温故而知新的态度重新审视这个十年老工具,故而本文旨在探索记录使用过程。

老生常谈

网络上BeEF的使用方法很多,我在这里就不赘述了,简单记录下一些小技巧吧(后续有新发现会在这里记录)。

基础配置

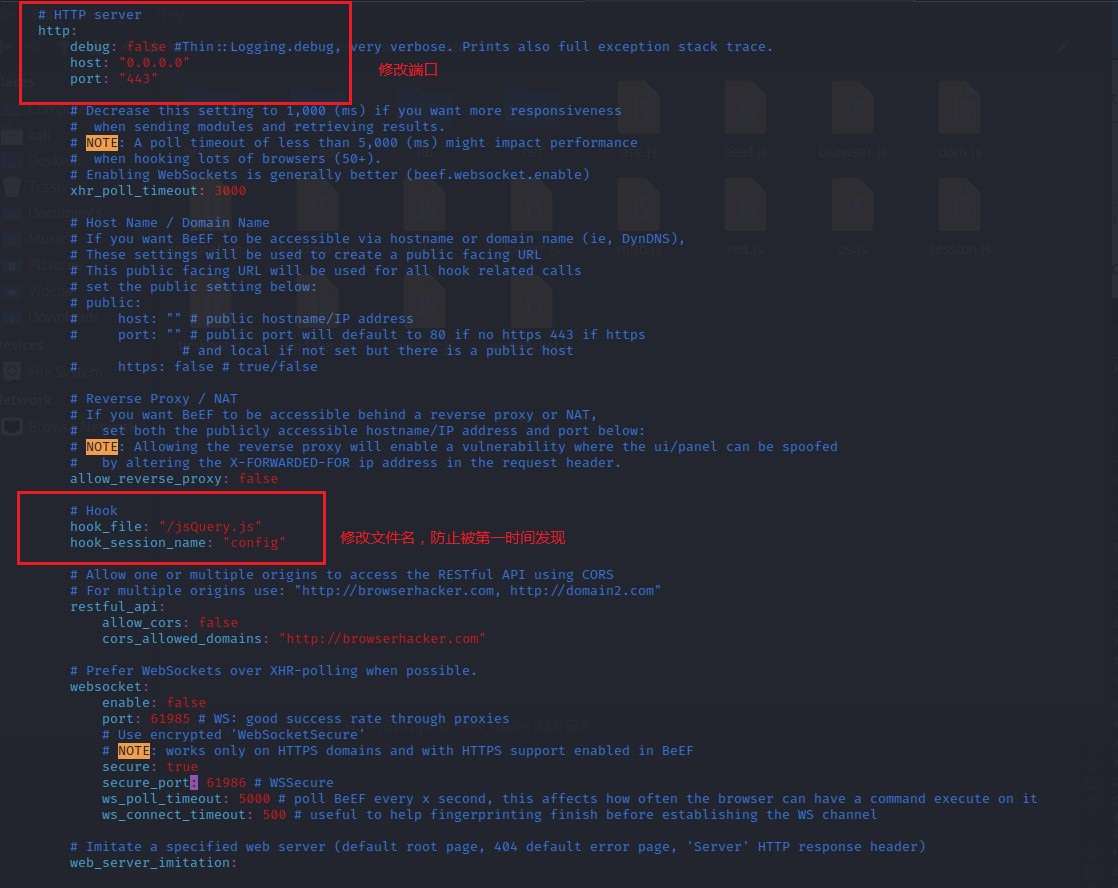

根据个人情况及喜好修改默认配置,直接看图

踩坑

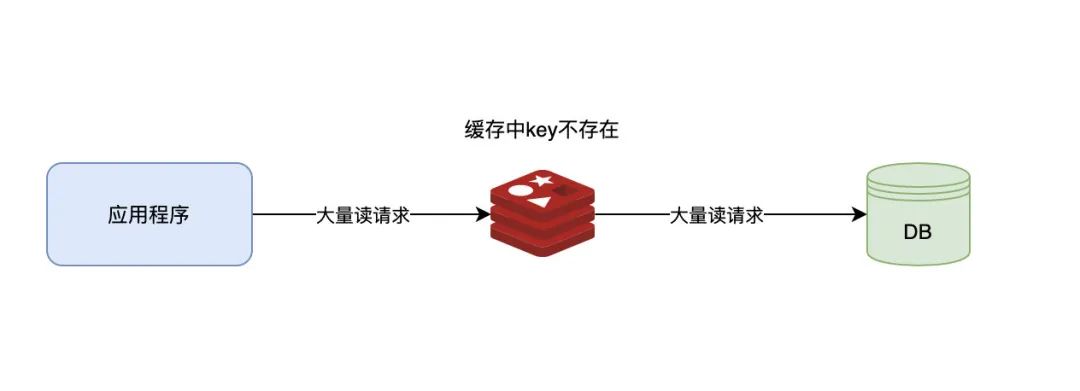

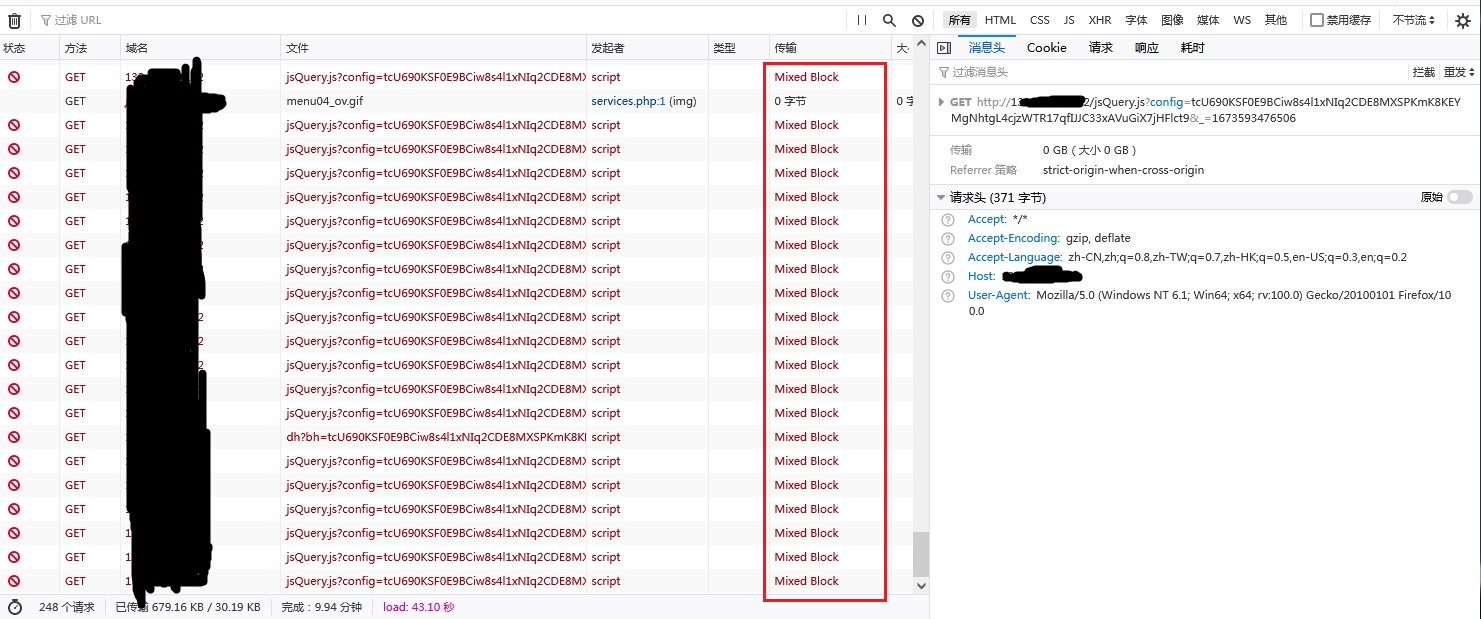

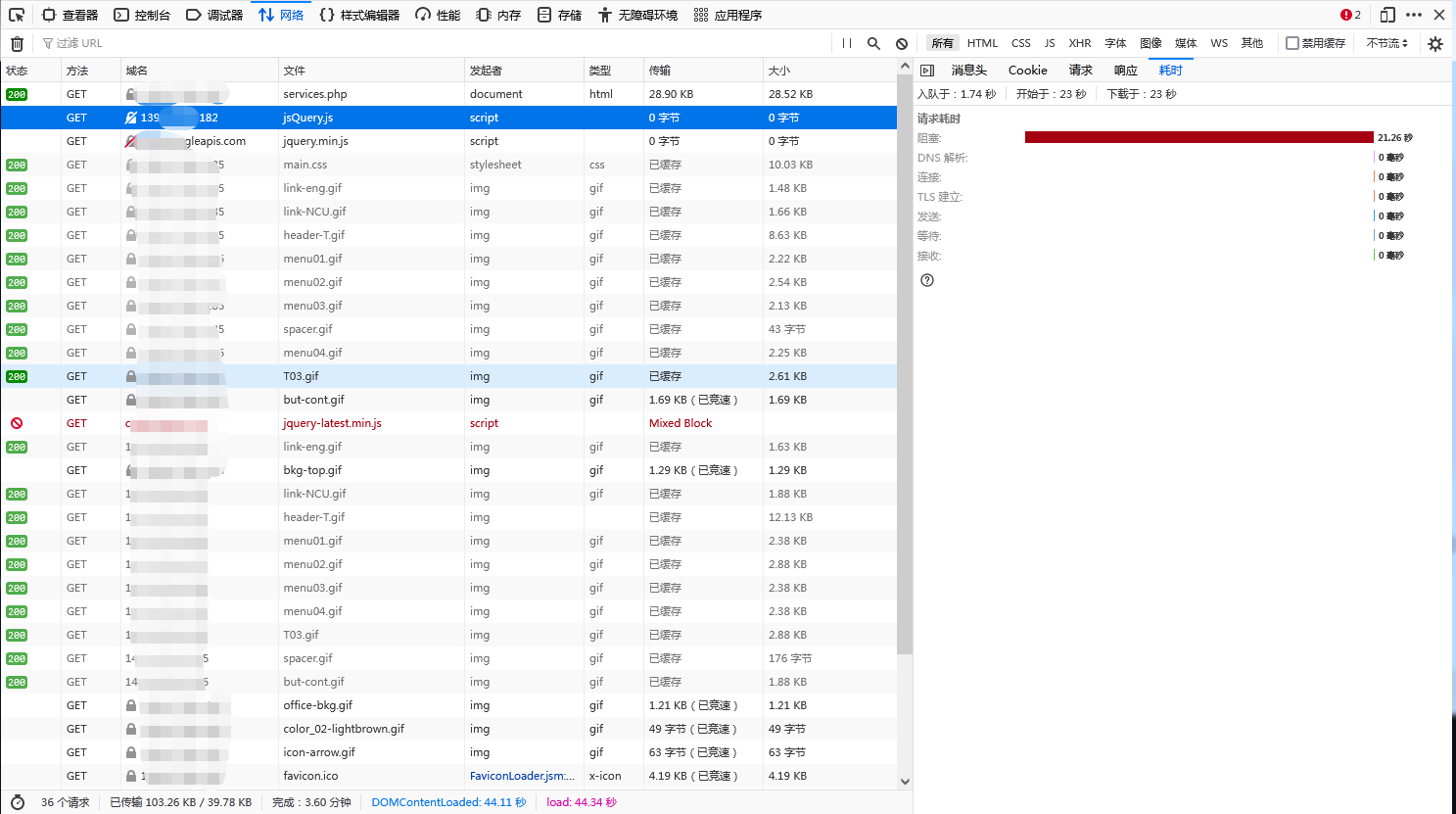

在实际环境中,大多数网站都是https的,所以当你只是简单地开启BeEF服务时,浏览器不允许在https页面里嵌入http的请求,会出现以下错误:

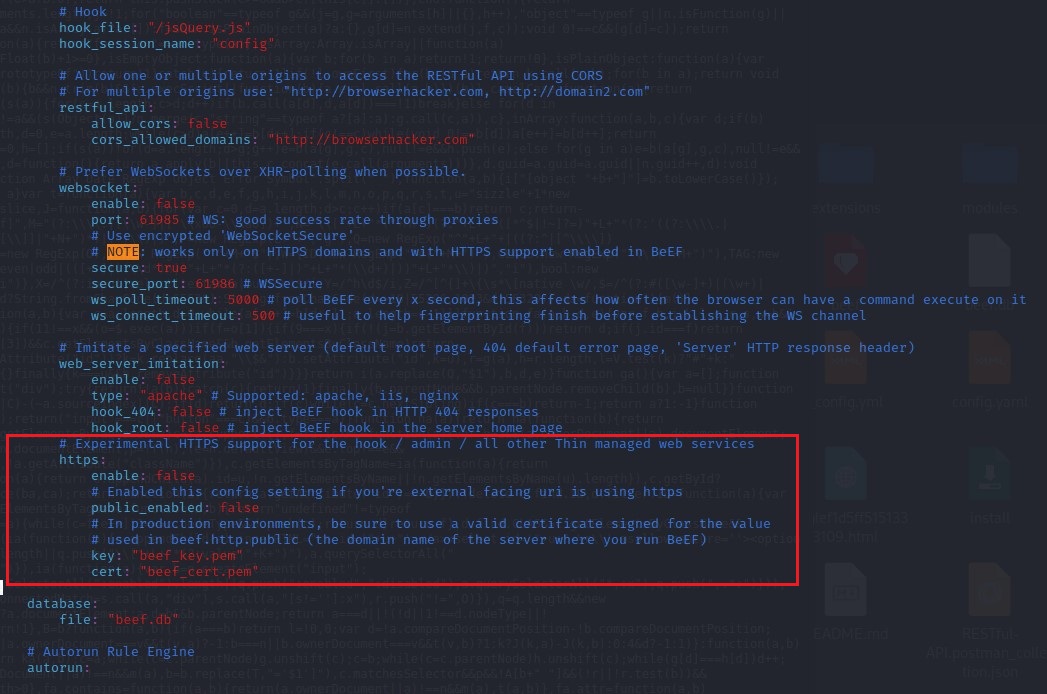

所以,我们此时要在BeEF的配置文件中,开启SSL证书,

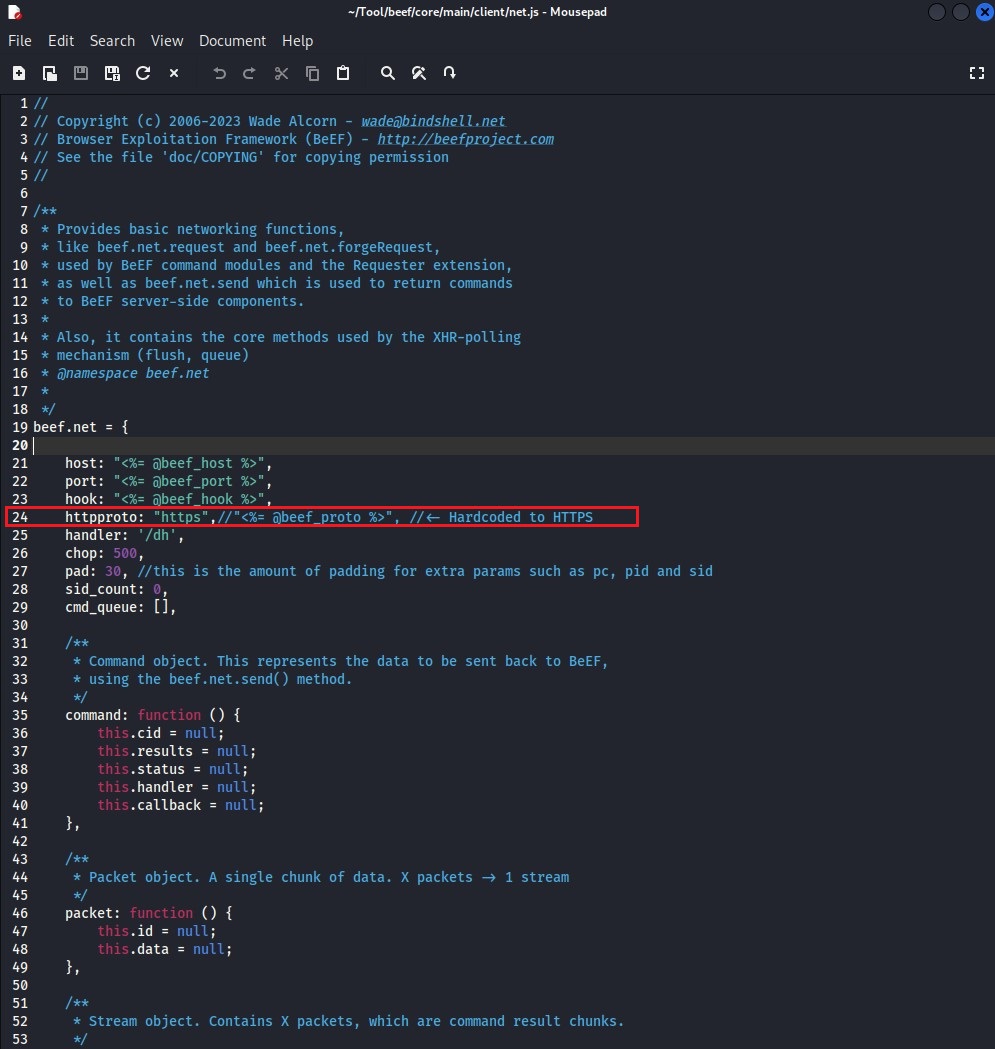

并且修改 ./core/main/client/net.js 文件中的通信协议

此处又存在一个问题,直接将js链接地址插入的话,会出现这种访问超时,但这实际上是开启SSL后未使用域名导致浏览器不信任证书,不能有效加载js,需要配置合法域名

这里加载成功,是因为我手动信任了该链接地址,浏览器默认信任访问

不太重要的一点,修改类似以上配置后,记得重新启动BeEF服务。

完

附:

js在线混淆工具

参考链接:

https://stackoverflow.com/questions/60360151/how-to-run-beef-behind-an-nginx-reverse-proxy-with-ssl-correctly