探究公众号接口漏洞:从后台登录口到旁站getshell

1、入口

发现与利用公众号接口安全漏洞

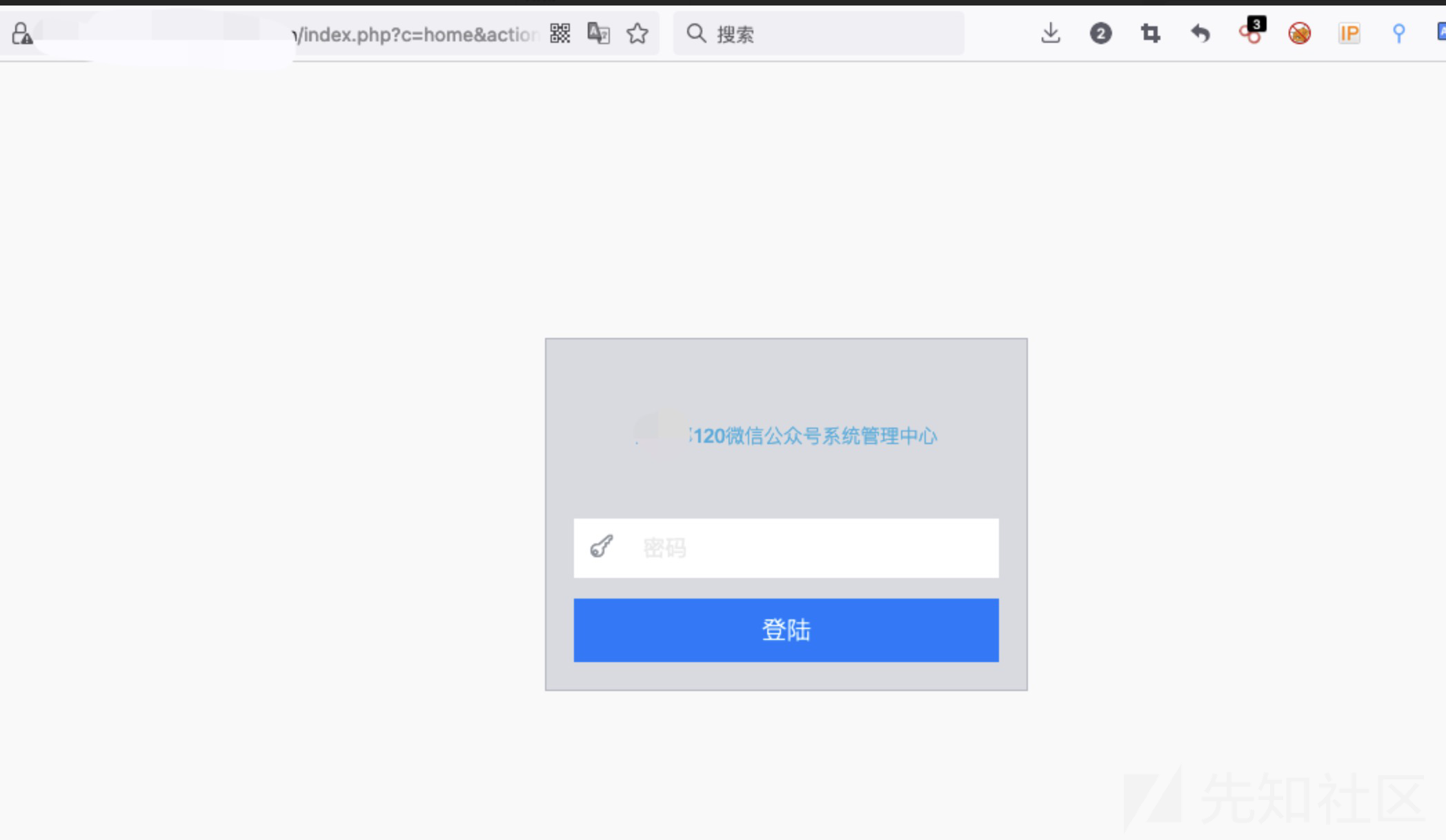

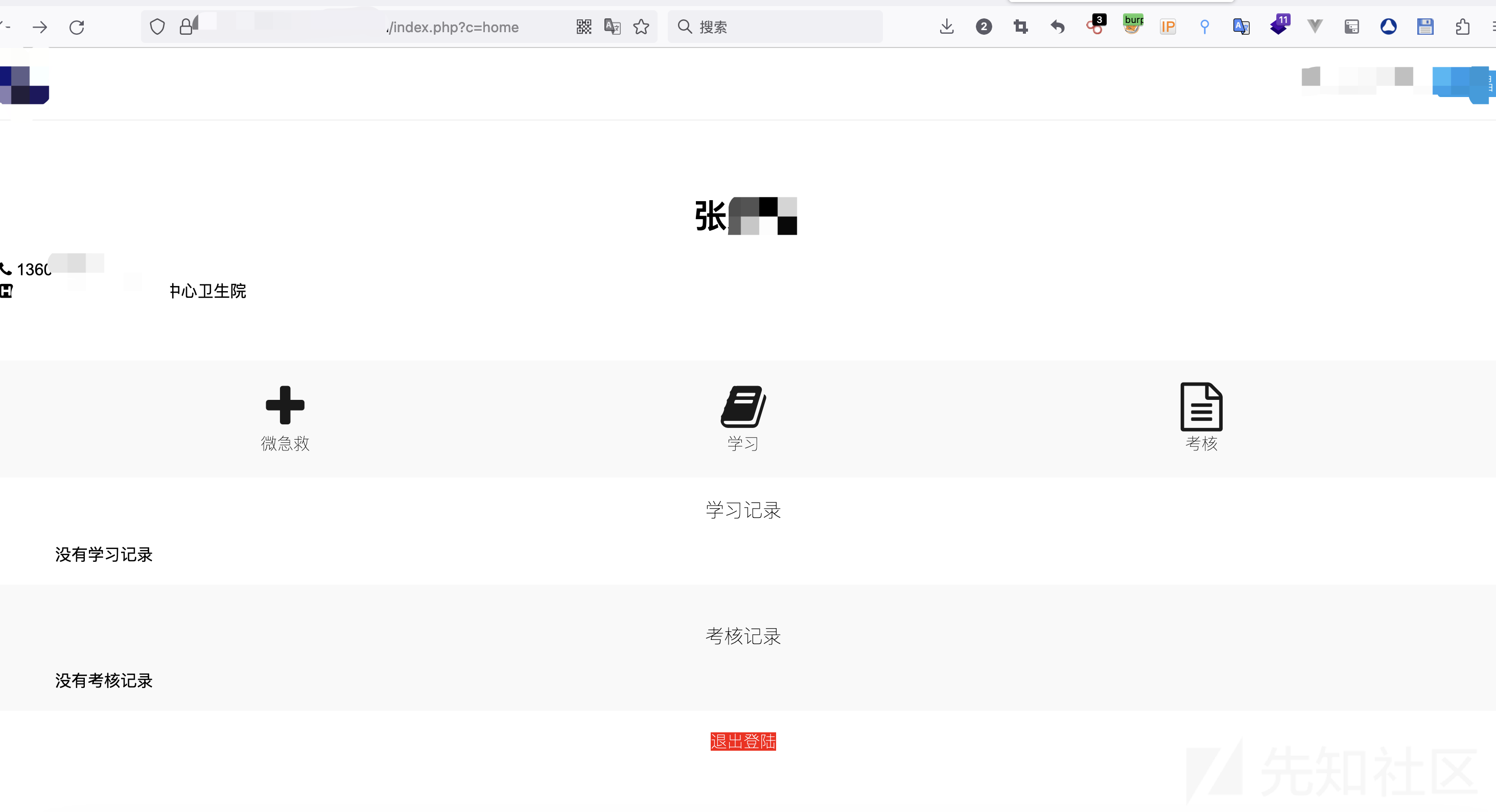

某120公众号提供了一处考核平台,通过浏览器处打开该网站。

打开可以看到一处密码登录口,试了一下常用的手机号和密码,没有登录成功。

这个时候扫个目录吧。扫到了一处管理员页面:/index.php?c=home&action=admin_login

管理员弱口令

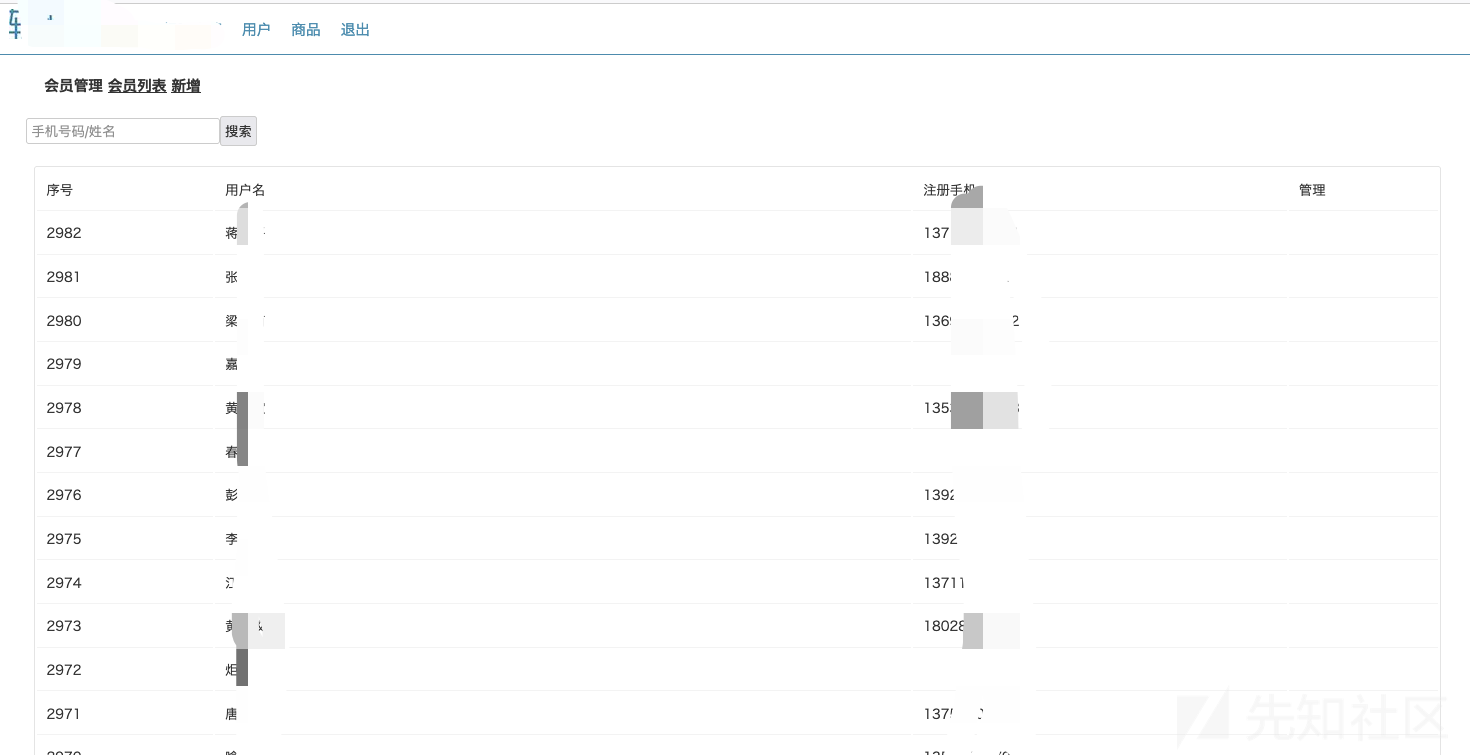

使用弱口令admin123,登录成功了,看一看,没有可以上传的点

前台弱口令

在burp里面找到一处未授权接口index.php?c=xx120&action=test_admin

点开看一看只是一些用户手机号和成绩,这个时候想到前台就是通过手机号登录的,找几个用户手机号试一下。

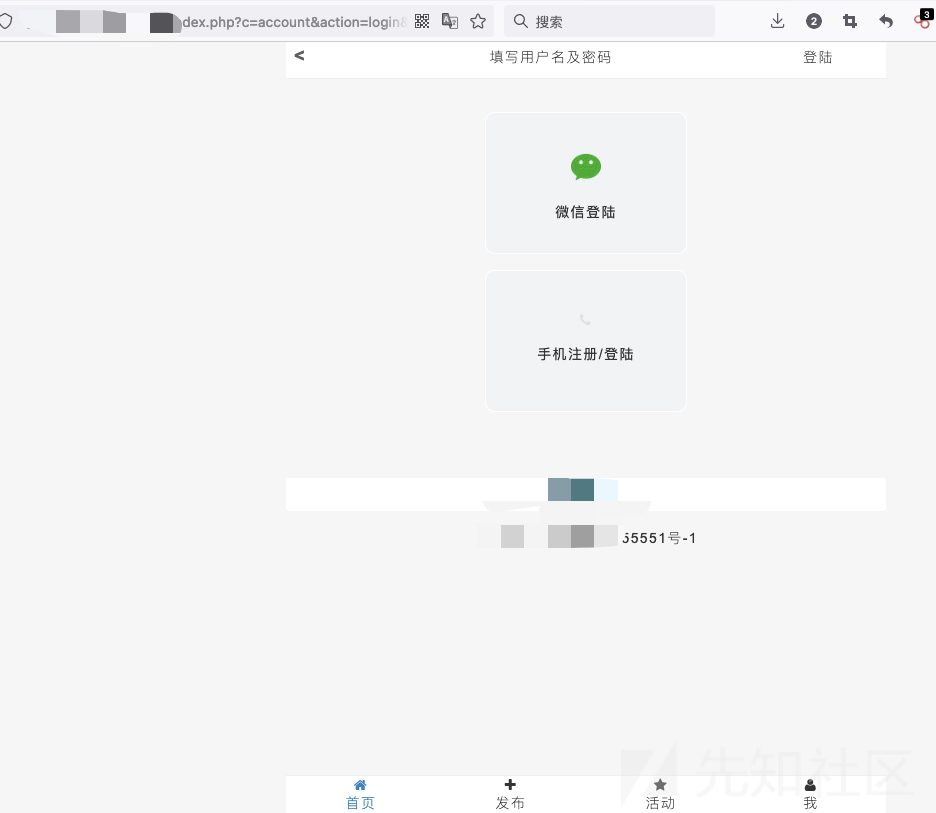

访问前台登录口:/index.php?c=account&action=login

136XXXXXXXX/123456

成功登录!

好像并没有什么可以利用的地方。。。。

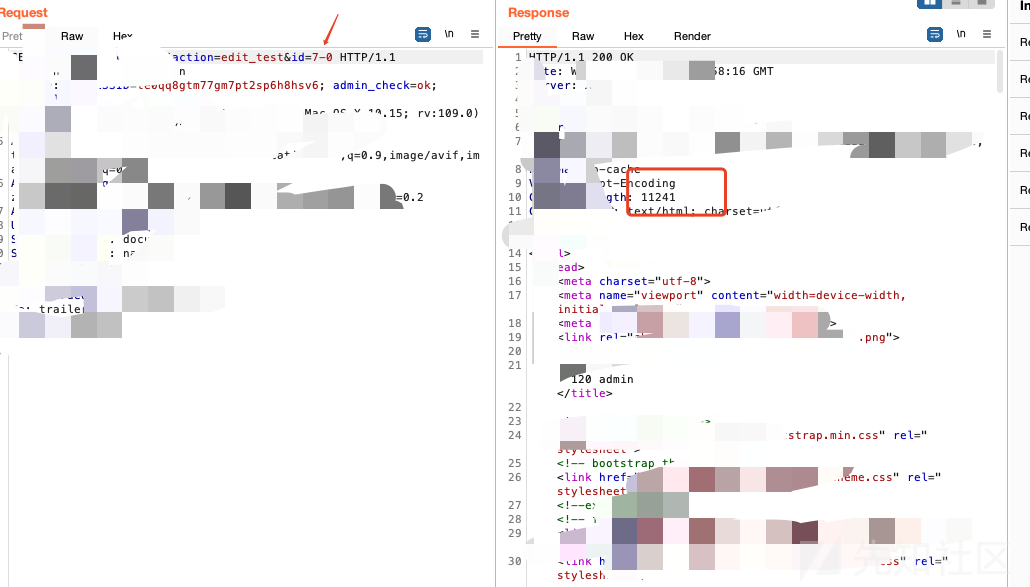

sql注入

使用burpsuite抓包看看有没有参数存在sql注入。(我个人喜欢用一个小插件xia SQL,这个找sql注入还是很方便的),果不其然,找到一个:

index.php?c=hd120&action=edit_test&id=7+0

index.php?c=hd120&action=edit_test&id=7-0

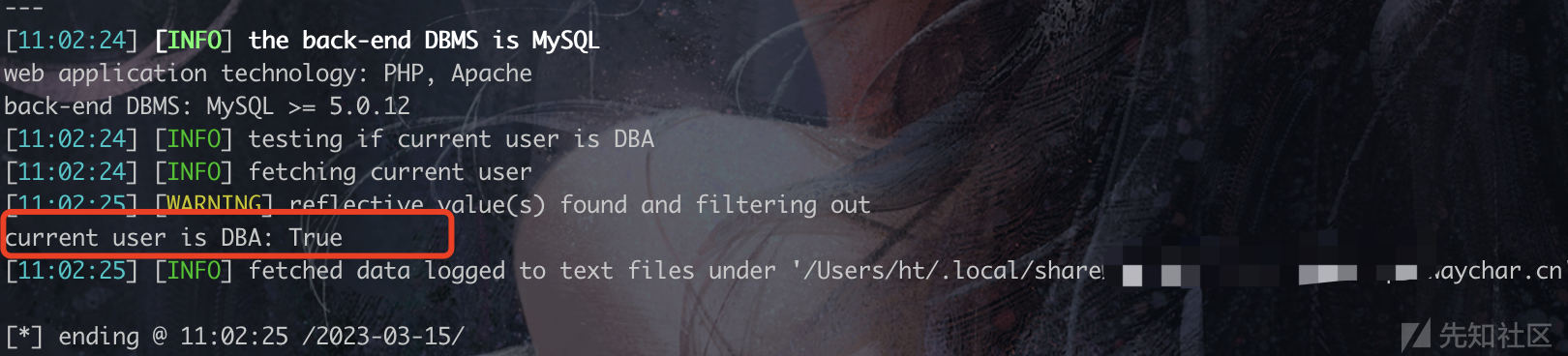

这么明显,那么利用sqlmap跑一下吧

有注入,也是dba权限,--os-shell没法爆破,找找路径吧。。。。

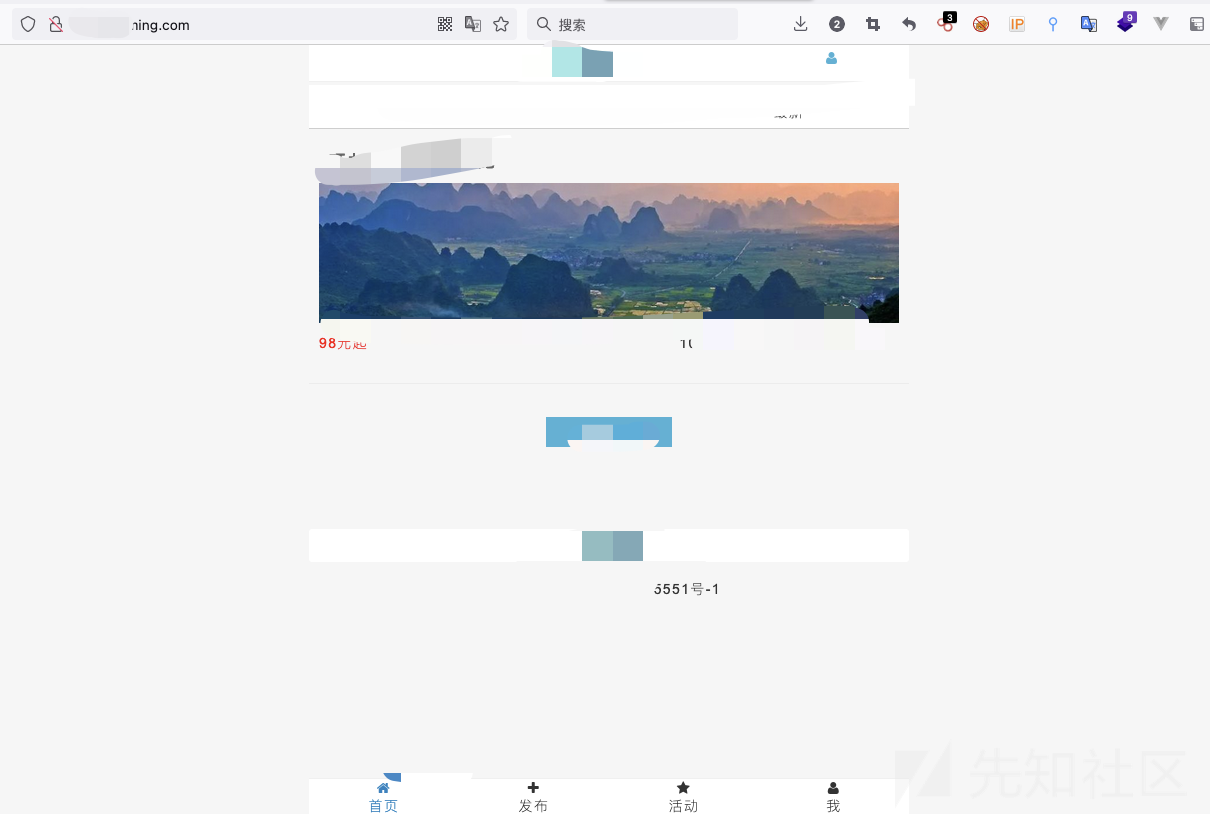

2、发现旁站:

通过ICP/IP备案找找这个网站有没有什么其他信息

这个域名的备案号结尾是2,可那个网站是备案号是1,直接搜索备案号看看

找到了另一个域名,访问看一看什么样的

也是一个类似于小程序的界面,盲猜管理员路径一摸一样

/index.php?c=home&action=admin_login

果然,使用弱口令再登录一次

文件上传漏洞与getshell攻击

想起前台有个发布的功能点,返回去看看。

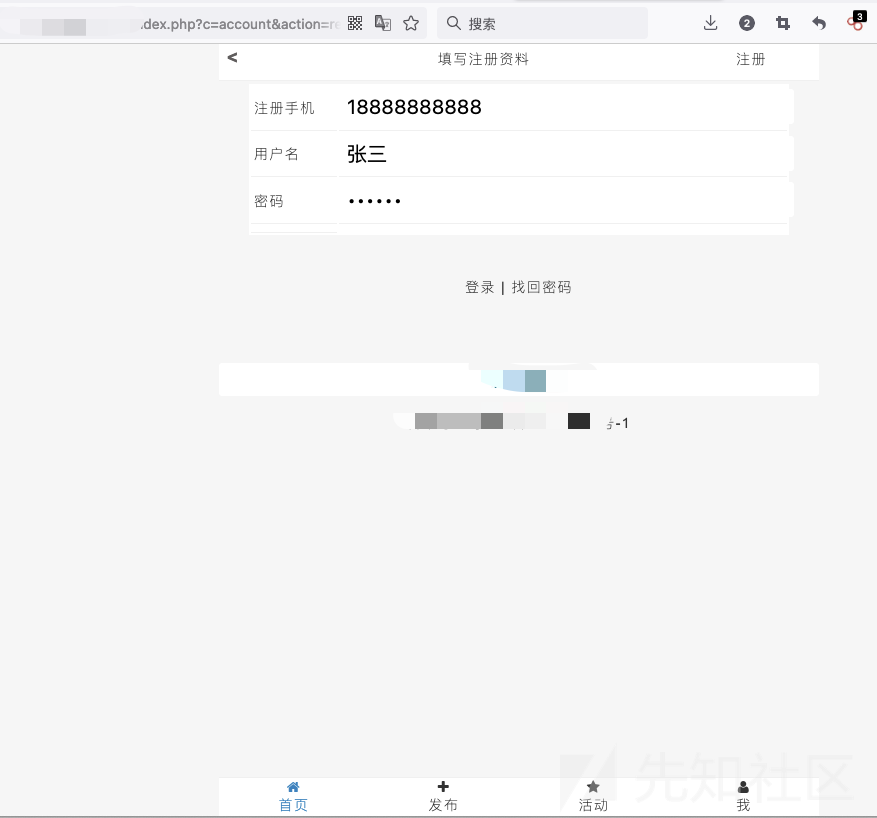

显示要登录得先注册,那我先注册一个账号,还好不限制用户手机号

ok了,我来登录一下。

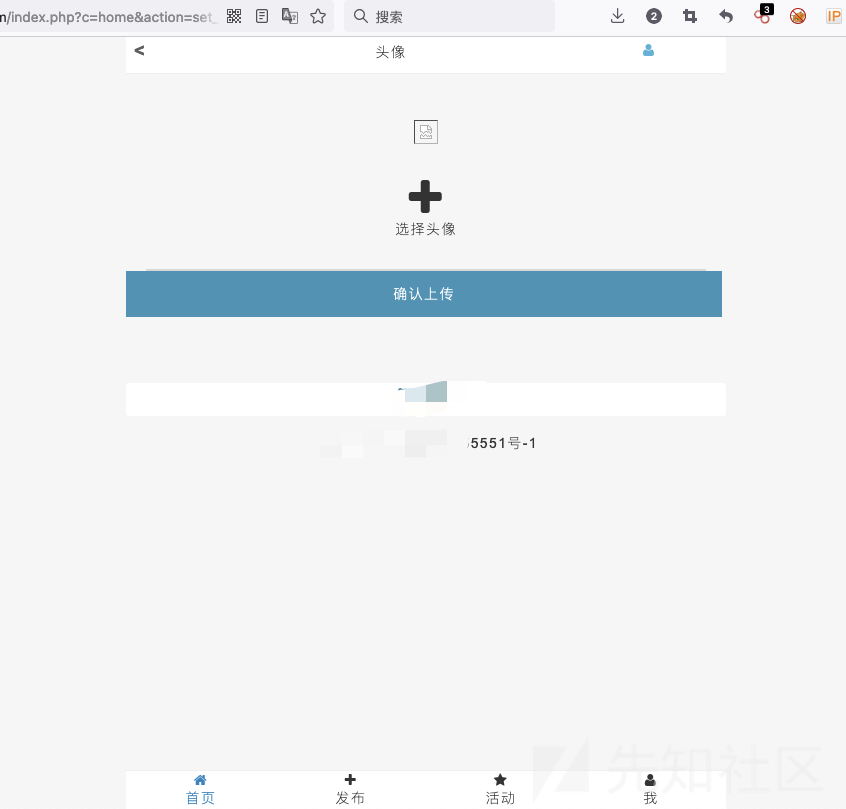

登录成功,看看有些什么功能点,发布处没有上传的地方,但是有上传头像的地方。

这个地方就可以利用上传木马文件进行getshell了

使用burp抓包,没有任何的防护,直接一句话木马,返回的路径名存在cookie里面

利用蚁剑连接:

成功连接

原来120的网站也在同一个根目录下

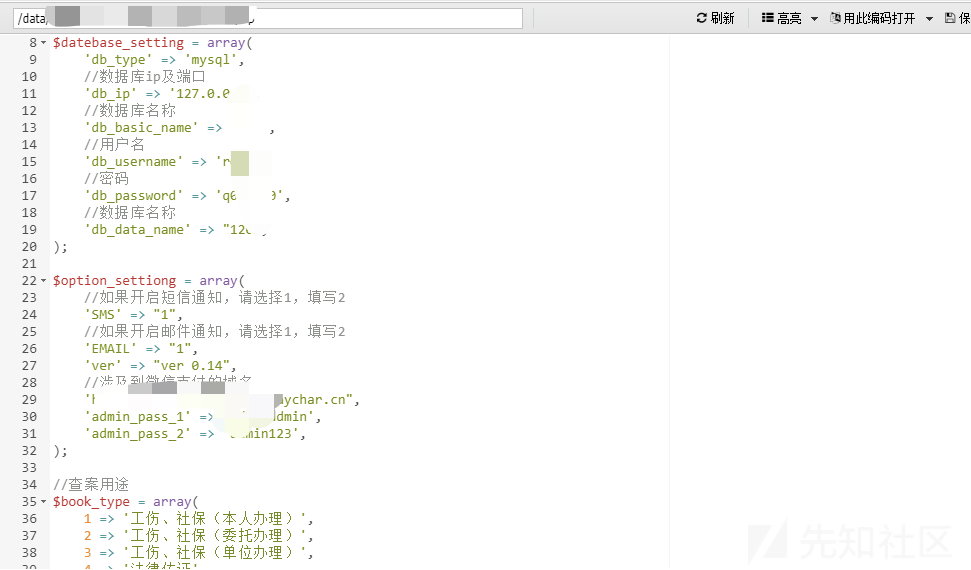

除了admin123还有另外的管理员密码

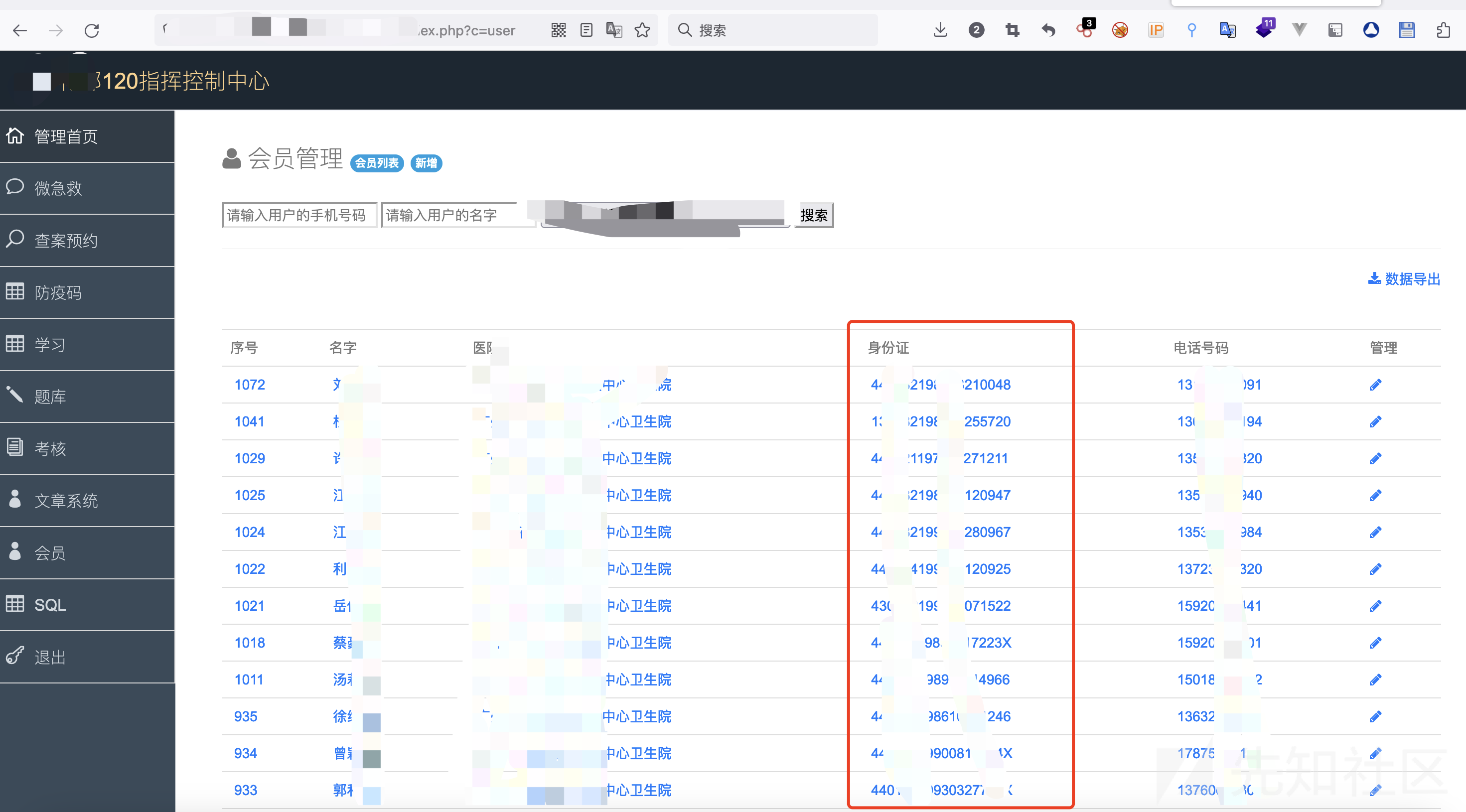

这比刚刚就多了一些栏目,还泄漏了身份证号等敏感信息。。。

3、总结

在本次尝试中,我们使用公众号接口得到了一个后台登录口,并发现了弱口令。通过利用这个弱口令,我们成功进入后台。在后台中,我们发现了一处SQL注入漏洞,虽然没有通过sql注入拿到shell ,但是访问到了旁站,并发现了存在文件上传漏洞的问题。通过进一步利用这个漏洞,我们成功得到了getshell。

该文为原创:https://xz.aliyun.com/t/12321

转载请表明出处,谢谢支持