Nmap诸神之眼深度解析

本章内容概括:

1.1 NMAP简介

1.2 NMAP基本参数

1.3图形界面zenmap的高级使用技巧

1.4 NMAP绕过防火墙

1.5 Nmap脚本渗透测试

1.1 NMAP简介

Nmap是一款用于网络发现和安全审计的网络安全工具,它是自由软件。软件名字Nmap是Network Mapper 的简称。通常情况下,Nmap用于︰列举网络主机清单管理服务升级调度监控主机服务运行状况Nmap可以检测目标主机是否在线、端口开放情况、侦测运行的服务类型及版本信息.侦测操作系统与设备类型等信息。

nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。还可以探测操作系统类型。

总结 :Nmap是目前最流行的端口扫描类工具,开源软件,被集成于Kail,官网:nmap.org

1.2 NMAP基本参数

直接扫描本台主机的ip地址

-v 通常代表详细信息或者版本号

-p 端口的范围 最大的端口通常在65535

-O 扫描操作系统

-A all 扫描是所有的信息

我的没显示traceroute 路由追踪

例1:查找一个网段内所有机器的操作系统类型

192.168.253.1 是路由的

- 168.253.2 254 这些是已开机的主机

128是本机

四台机器在线,用了 14s

例2:随机扫描 ,延时扫描,达到隐藏自己的效果

# nmap --randomize-hosts --scan-delay 5 192.168.253.2-7

等待时间太漫长了

扩展∶假如你是做安全维护工作的,用NMAP扫描到未知的端口打开了,你应该怎么办?

最直接的方法,把这个端口关闭了。

lsof -i:22

ps -aux|grep http

LISTEN正在监听状态

1.3 图形界面zenmap的高级使用技巧

1.3.1 zenmap介绍

Zenmap是经典端口漏洞扫描工具NMap的官方GUI(图形界面)版本,集通过tcp/ip来甄别操作系统类型、秘密扫描、动态延迟和重发、平行扫描、通过开行的PING负测下隅的土机、从洞旧、端止过滤探测、直接的RPC扫描、分布扫描、灵活的目标选择以及端口的描述等多种功能为一体,是目前为止使用最广的端口扫描工具之一。可以检测活在网络上的主机、检测主机上开放的端口、检测到相应的端口的软件和版本以及扫描端口的安全漏洞。

与命令行操作方式的NMap相比,虽然 Zenmap 的操作方式更为直观简单,但是高手们还是习惯用命令行的NMap,当然,如果你不是大神,那么Zenmap更适合你。

第一种: lntense scan

(nmap-T4 -A -v)

一般来说,Intense scan可以满足一般扫描

-T4加快执行速度,范围(O-5)(higher is faster)-A操作系统及版本探测·

-v显示详细的输出

第二种:Intense scan plus UDP

(nmap -sS -sU -T4 -A -v)

即UDP扫描

-ssTCP SYN扫描

-su UDP扫描

第三种: Intense scan,all TCP ports

(nmap -p 1-65536-T4 -A -v)

扫描所有端口,范围在1-65535,试图扫描所有端口的开放情况,速度比较慢。

-p指定端口扫描范围

第四种:lntense scan,no ping.

(nmap -T4 -A -v -Pn)

非ping扫描

-P非ping扫描

第五种:Ping scan

(nmap -sn)

Ping 扫描优点︰速度快。,

缺点∶容易被防火墙屏蔽,导致无扫描结果-sn ping扫描

第六种: Quick scan

(nmap -T4 -F)快速的扫描

-F快速模式

第七种:Quick scan plus

(nmap -sV -T4-O -F --version-light)

快速扫描加强模式

-sV探测端口及版本服务信息。

-О开启服务器版本检测

--version-light设定侦测等级为2。

第八种:Quick traceroute.

(nmap -sn --traceroute)

路由跟踪

-sn Ping扫描,关闭端口扫描

-traceroute显示本机到目标的路由节点。。

第九种:Regular scan.

常规扫描

第十种: Slow comprehensive scan.

(nmap -ss -sU -T4 -A-v -PE -PP-PS80,443,-PA3389,PU40125-PY -g 53 --script all).

慢速全面扫描-

-PY简单的控制传输协议

-g指定源端口号

1.4 NMAP绕过防火墙

端口的状态:

open,端口开放;

filtered,端口被防火墙或安全软件阻止了,也可能是网络堵塞;

closed,端口关闭。

-PS选项来实施TCP SYN ping可绕过防火墙

-PA这种类型的扫描将只会扫描ACK包,可绕过防火墙

-PU扫描只会对目标进行udp ping 扫描。这种类型的扫描会发送UDP包来获取一个响应,可绕过防火墙

-P选项进行一个ICMP时间戳ping扫描,可绕过防火墙

-PE参数进行一个IEMP(Internet控制报文协议)在指定的系统上输出ping,可绕防火墙.

-Pn不采用ping方式进行扫描,可绕过防火墙。

-sA用于发现防火墙规则,比如扫到的端口是过滤的,那么可以使用这个参数进行绕过。

1.5 Nmap脚本渗透测试

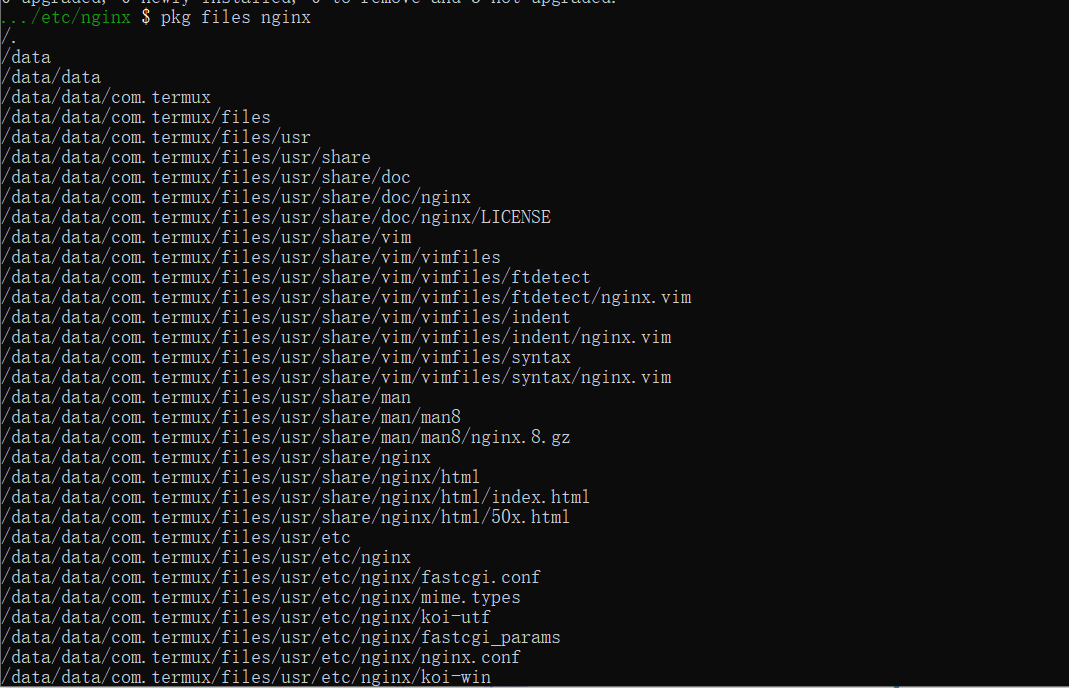

在Nmap安装目录下的scripts目录里存放了许多以“.nse"后缀结尾的文本文件,这些就是Nmap自带的脚本引擎。使用Nmap Script时,需要添加参数”--script 脚本名称”。

605个nse文件

使用ip-geolocation脚本扫描

使用dns-brute扫描

使用 membase-http-info.nse扫描

用mysql-info.nse扫描端口

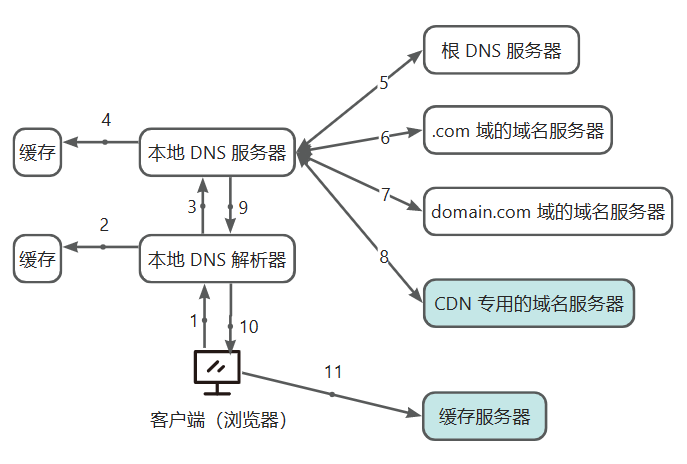

DNS信息收集∶

root@kali:~# nmap --script dns-brute ke.qq.com

检索系统信息∶

root@kali:~# nmap --script membase-http-info.nse ke.qq.com.

系统常见漏洞扫描:

root@kali:~# nmap --script smb- vuln-* ke.qq.com

web常见漏洞扫描:

http-sql-injection.nse

脚本扫描注入漏洞

http-vuln-cve2017-8917.nse

脚本cms注入漏洞

root@kali:~# nmap --script http-vuln-* ke.qq.com.

mysql数据库渗透测试:

mysql-brute.nse

脚本暴力破解mysql

mysql-info.nse

脚本mysql详细信息

root@kali:~# nmap -p 3306 --script mysql-info.nse 192.168.1.106.

其他脚本自行扩展学习,可以走的 更远。还可以自己写相对应的脚本,进行验证。

![VUE3/JAVA 操作系统开发日志[day 1]](https://img2024.cnblogs.com/blog/1049707/202405/1049707-20240518102605400-1380033264.webp)