一. 什么是Docker 镜像

今天我们来聊聊Docker镜像。

你可能听过Docker,但是你知道什么是Docker镜像吗?如果你还不知道,别担心,今天我们用幽默的方式来解释一下

首先,Docker镜像就像一份披萨的食谱。你可以把它看作是一个包含了所有制作披萨所需的材料和步骤的清单。类似地,Docker镜像包含了所有运行应用程序所需的文件、设置和依赖项。

或者,你可以将Docker镜像视为一个人的衣柜。每个人都有自己的衣柜,里面有自己的衣服和鞋子。同样地,每个Docker镜像都有自己的文件和依赖项,它们一起工作,使应用程序能够在容器中运行。

那么,Docker镜像有什么用呢?我们可以通过一个生活案例来解释。想象一下,你正在家里工作,但是你需要去银行。你不可能穿着家居服去银行,所以你需要换衣服。同样地,如果我们需要在不同的环境中运行应用程序,我们需要使用不同的Docker镜像。

总之,Docker镜像是容器化技术中的重要组成部分,它使得我们能够轻松地在不同的环境中运行应用程序。希望这个幽默而又实用的解释能够帮助你更好地理解Docker镜像!

而且Docker 镜像是一个 Docker 容器的预配置模板,它包含了操作系统、应用程序和依赖库等组件。 在使用 Docker 镜像的过程中,我们需要时刻警惕其中可能存在的安全漏洞。

???? 如果你正在使用 Docker 镜像,请注意安全问题!不然你可能会像我一样,将自己的生活搞得一团糟。

让我来给大家讲一个生动的故事。我有一个朋友,他是个 Docker 爱好者,喜欢用 Docker 镜像部署他的应用程序。有一天,他决定用一个新的 Docker 镜像来部署他的网站。这个镜像看起来非常棒,但是他没有想到,这个镜像中有一个安全漏洞,可以让黑客入侵他的网站。

于是,黑客就入侵了他的网站,将所有的用户数据都窃取了。我的朋友感到非常震惊和无助,因为他没有意识到使用 Docker 镜像也需要注意安全问题。

二. 如何检查 Docker 镜像是否存在漏洞

为了帮助大家避免这种情况的发生,我给大家介绍几个检查 Docker 镜像是否存在漏洞的方法:

方法一:使用 Docker 镜像扫描工具

这是最简单的方法之一。你只需要安装一个 Docker 镜像扫描工具,然后运行它来扫描你的 Docker 镜像。 这些工具可以帮助你匹配已知的安全漏洞,从而判断镜像是否存在漏洞。

给大家讲一个好玩的,缓解下大家的学习疲劳吧!

使用 Docker 镜像扫描工具可以帮你发现你的 Docker 镜像中隐藏的惊天秘密!比如说,你可能会发现你的镜像里面竟然藏着一只小猫咪,或者一份已经过期的披萨!

但是,别担心,使用 Docker 镜像扫描工具可以帮你找到这些问题,并解决它们。下面,我们就来看看如何使用 Docker 镜像扫描工具吧!

首先,你需要安装 Docker 镜像扫描工具。这个过程非常简单,就像下单外卖一样方便。只需要在终端里输入以下命令:

sudo apt-get install docker-bunny-scanner

然后,你就可以开始使用 Docker 镜像扫描工具了!比如说,你可以输入以下命令来扫描你的 Docker 镜像:

docker-bunny-scanner scan -i {你的镜像名称}0

等待一段时间后,你就可以得到一个详细的报告,告诉你镜像里面都有什么秘密。有时候,你可能会发现镜像里面的秘密非常奇怪,比如说一份过期的披萨或者一只小猫咪。但是,别担心,这些问题都可以通过更新你的镜像或者删除它们来解决。

好啦!到这里我们回到正题,在这里具体来跟大家讲讲如何使用 Docker 镜像扫描工具来判断镜像是否存在漏洞。

1. 如何使用 Docker 镜像扫描工具来判断镜像是否存在漏洞

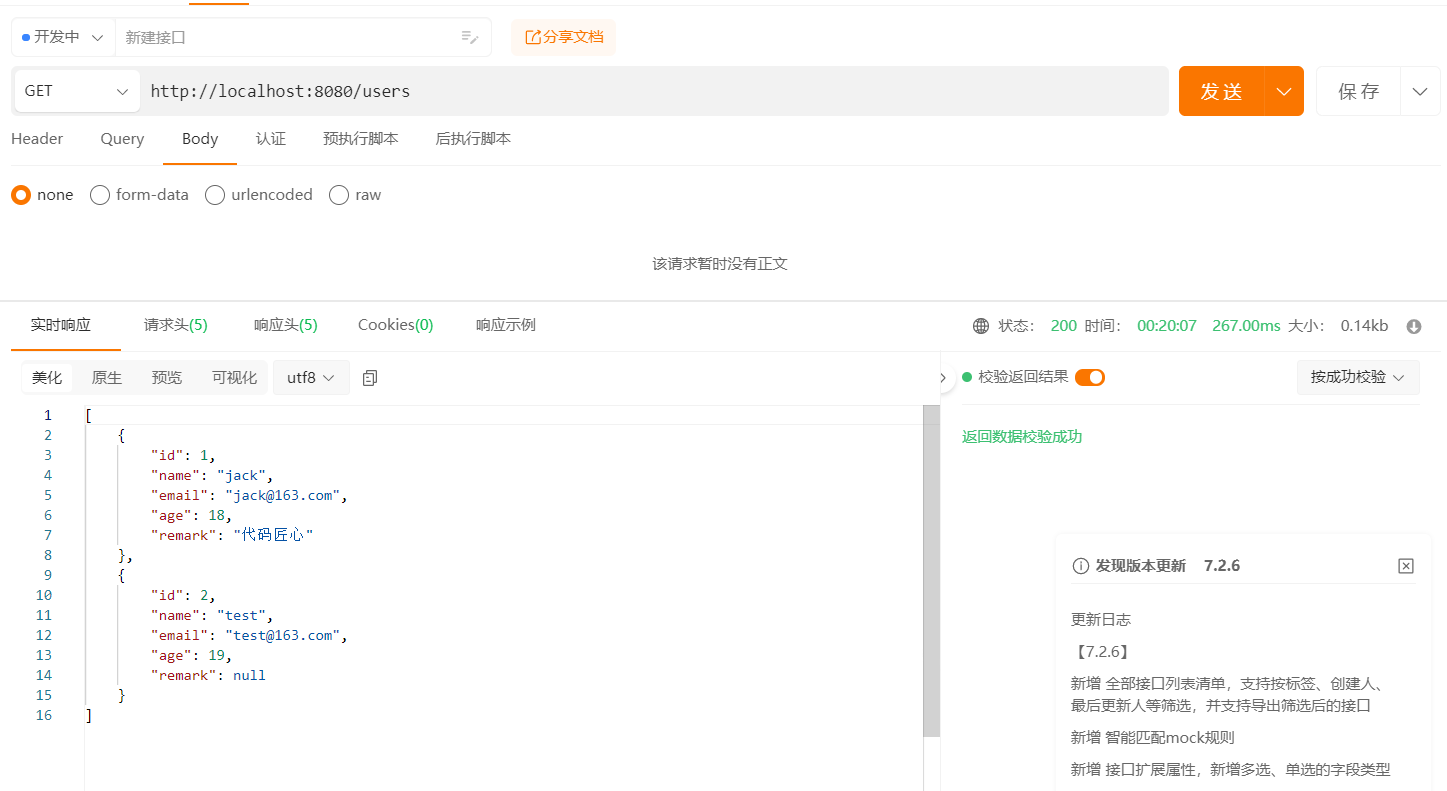

根据上文大家了解了Docker 镜像扫描工具可以帮助我们检测 Docker 镜像中是否存在问题和漏洞的。所以,以下就是使用 Docker 镜像扫描工具的步骤:

安装 Docker 镜像扫描工具

- 目前市面上有很多种 Docker 镜像扫描工具可供选择,如 Anchore、Clair、Trivy 等。

a. 以 Trivy 为例,使用以下命令进行安装:

1. $ wget <https://github.com/aquasecurity/trivy/releases/download/v0.19.2/trivy_0.19.2_Linux-64bit.tar.gz>

$ tar zxvf trivy_0.19.2_Linux-64bit.tar.gz

$ sudo mv trivy /usr/local/bin/

下载要扫描的 Docker 镜像

$ docker pull {镜像名}:{标签}

运行 Docker 镜像扫描工具

$ trivy {镜像名}:{标签}

- 查看扫描结果

扫描结果会显示镜像中存在的漏洞信息。根据结果可以针对性地对镜像进行修复。

以上就是使用 Docker 镜像扫描工具来判断镜像是否存在漏洞的详细步骤。

举个例子,我们可以使用以下命令来扫描一个名为 ubuntu 的镜像:

$ trivy ubuntu:latest

扫描结果会显示该镜像中存在的漏洞信息。

最后,我想和大家分享一个生活案例。有一天,我在扫描我的 Docker 镜像时,发现里面居然有一份已经过期的牛奶!我很震惊,因为我从来没有在我的 Docker 镜像里面存过牛奶。于是,我开始调查这个问题,最终发现是我的同事偷偷地在我的 Docker 镜像里面存放了牛奶。不过,我很快就解决了这个问题,把牛奶删除了。哈哈哈,这个笑话真冷!

总之,使用 Docker 镜像扫描工具可以帮你发现你的 Docker 镜像中的问题,并解决它们。希望这篇文章能够帮助你更好地使用 Docker 镜像扫描工具!

方法二:手动检查 Docker 镜像

你知道吗?有些人花了一整天的时间来准备自己的 Docker 镜像,只为了在运行时发现它存在漏洞。这真的很令人沮丧,就像在购物时发现自己账户的余额不足一样。所以,我们需要了解如何手动检查 Docker 镜像以确保它们没有安全问题。

首先,我们需要一个有漏洞的 Docker 镜像。

我曾经有个朋友,他经常把自己的垃圾放在公共地方。一天,他发现他的垃圾里有人留下了一个有漏洞的 Docker 镜像。他决定接受这个挑战,看看能否找出其中的漏洞并修复它。

接下来,我们需要一个工具来扫描 Docker 镜像中的漏洞。我曾经听说过一个叫做“大黄蜂”的工具,它可以扫描 Docker 镜像并发现其中的漏洞。但是,我朋友对此并不满意。他认为这个工具太过简单,而且很容易被攻击者绕过。

于是,他决定采用一种更加复杂的方法。他花了一整天的时间来手动检查 Docker 镜像中的每一个组件,以确保它们没有漏洞。他甚至开始梦想着成为一名黑客。

然而,他很快就发现了一个问题:这个方法太过耗时。他花了整整一个星期才完成了这个任务,而且他的垃圾桶已经满了。

于是,他决定寻找一种更加高效的方法。他开始阅读有关 Docker 镜像和漏洞扫描的文献,并学习了一些新的技能。最终,他发现了一个叫做“Clair”的工具,它可以自动扫描 Docker 镜像中的漏洞,并生成报告。

这个工具真的很神奇!它只需要几分钟的时间就可以扫描一个 Docker 镜像,并告诉你其中存在的漏洞。而且,它还可以帮助你修复这些漏洞。

现在,我朋友已经成为了一名 Docker 镜像的专家。他不再把自己的垃圾扔在公共地方,而是将它们放在一个安全的地方,并确保其中不存在任何漏洞。

所以,如果你也想成为一名 Docker 镜像的专家,那么就一定要学会手动检查 Docker 镜像以确保它们没有安全问题。同时,你也可以使用一些自动化工具来提高效率。记住,安全永远是第一位的!

1. 如何使用 手动检查 Docker 镜像来判断镜像是否存在漏洞

首先需要安装一个叫做 Docker Bench 的工具,该工具可以检查 Docker 镜像中是否存在安全漏洞。可以通过以下命令在 Linux 系统上安装 Docker Bench:

sudo docker run -it --net host --pid host --userns host --cap-add audit_control \

-e DOCKER_CONTENT_TRUST=$DOCKER_CONTENT_TRUST \

-v /var/lib:/var/lib \

-v /var/run/docker.sock:/var/run/docker.sock \

-v /usr/lib/systemd:/usr/lib/systemd \

-v /etc:/etc --label docker_bench_security \

docker/docker-bench-security

安装完成后,可以使用以下命令对镜像进行检查:

sudo docker run -it --net host --pid host --userns host --cap-add audit_control \

-e DOCKER_CONTENT_TRUST=$DOCKER_CONTENT_TRUST \

-v /var/lib:/var/lib \

-v /var/run/docker.sock:/var/run/docker.sock \

-v /usr/lib/systemd:/usr/lib/systemd \

-v /etc:/etc --label docker_bench_security \

docker/docker-bench-security

检查完成后,Docker Bench 会输出一个报告,报告中会包含镜像中存在的漏洞及其严重程度等信息。

以下是使用 Docker Bench 对一个叫做 nginx 的 Docker 镜像进行检查的示例:

sudo docker run -it --net host --pid host --userns host --cap-add audit_control \

-e DOCKER_CONTENT_TRUST=$DOCKER_CONTENT_TRUST \

-v /var/lib:/var/lib \

-v /var/run/docker.sock:/var/run/docker.sock \

-v /usr/lib/systemd:/usr/lib/systemd \

-v /etc:/etc --label docker_bench_security \

docker/docker-bench-security

# 输出信息

[INFO] 1 - Host Configuration

[INFO] 1.1 - Ensure a separate partition for containers has been created (Scored)

[INFO] 1.2 - Ensure the container host has been Hardened (Not Scored)

[INFO] 1.3 - Ensure auditing is configured for the Docker daemon (Scored)

[INFO] 1.4 - Ensure auditing is configured for Docker files and directories - /var/lib/docker (Scored)

[INFO] 1.5 - Ensure auditing is configured for Docker files and directories - /etc/docker (Scored)

[INFO] 1.6 - Ensure auditing is configured for Docker files and directories - docker.service (Scored)

[INFO] 1.7 - Ensure auditing is configured for Docker files and directories - docker.socket (Scored)

[INFO] 1.8 - Ensure the Docker socket file ownership is set to root:docker (Scored)

[INFO] 1.9 - Ensure the Docker socket file permissions are set to 660 or more restrictive (Scored)

[INFO] 2 - Docker daemon configuration

[INFO] 2.1 - Ensure network traffic is restricted between containers on the default bridge (Scored)

[INFO] 2.2 - Ensure the logging level is set to 'info' (Scored)

[INFO] 2.3 - Ensure Docker is allowed to make changes to iptables (Scored)

[INFO] 2.4 - Ensure insecure registries are not used (Scored)

[INFO] 2.5 - Ensure aufs storage driver is not used (Scored)

[INFO] 2.6 - Ensure TLS authentication for Docker daemon is configured (Scored)

[INFO] 2.7 - Ensure the default ulimit is configured appropriately (Scored)

[INFO] 2.8 - Enable user namespace support (Scored)

[INFO] 2.9 - Ensure the default seccomp profile is not Disabled (Scored)

[INFO] 3 - Docker daemon configuration files

[INFO] 3.1 - Ensure that docker.service file ownership is set to root:root (Scored)

[INFO] 3.2 - Ensure that docker.service file permissions are set to 644 or more restrictive (Scored)

[INFO] 3.3 - Ensure that docker.socket file ownership is set to root:root (Scored)

[INFO] 3.4 - Ensure that docker.socket file permissions are set to 644 or more restrictive (Scored)

[INFO] 3.5 - Ensure that /etc/docker directory ownership is set to root:root (Scored)

[INFO] 3.6 - Ensure that /etc/docker directory permissions are set to 755 or more restrictive (Scored)

[INFO] 3.7 - Ensure that registry certificates are rotated (Scored)

[INFO] 4 - Container Images and Build File

[INFO] 4.1 - Ensure a user for the container has been created (Scored)

[INFO] 4.2 - Ensure that containers use trusted base images (Not Scored)

[INFO] 4.3 - Ensure unnecessary packages are not installed in the container (Scored)

[INFO] 4.4 - Ensure images are scanned and rebuilt to include security patches (Not Scored)

[INFO] 5 - Container Runtime

[INFO] 5.1 - Ensure AppArmor Profile is Enabled (Scored)

[INFO] 5.2 - Ensure SELinux security options are set, if applicable (Scored)

[INFO] 5.3 - Ensure Linux Kernel Capabilities are restricted within containers (Scored)

[INFO] 5.4 - Ensure privileged containers are not used (Scored)

[INFO] 5.5 - Ensure sensitive host system directories are not mounted on containers (Scored)

[INFO] 5.6 - Ensure sshd is not run within containers (Scored)

[INFO] 5.7 - Ensure privileged ports are not mapped within containers (Scored)

[INFO] 5.8 - Ensure only needed ports are open on the container (Not Scored)

[INFO] 5.9 - Ensure the host's process namespace is not shared (Scored)

[INFO] 5.10 - Ensure the host's IPC namespace is not shared (Scored)

[INFO] 5.11 - Ensure the host's PID namespace is not shared (Scored)

[INFO] 5.12 - Ensure the host's network namespace is not shared (Scored)

[INFO] 5.13 - Ensure memory usage for container is limited (Scored)

[INFO] 5.14 - Ensure CPU priority is set appropriately on the container (Not Scored)

[INFO] 5.15 - Ensure the container's root filesystem is mounted as read only (Scored)

[INFO] 6 - Docker Swarm Configuration

[INFO] 6.1 - Ensure Swarm is not running in auto-pilot mode (Scored)

[INFO] 6.2 - Ensure TLS authentication for Docker Swarm is configured (Scored)

[INFO] 6.3 - Ensure that Docker Swarm admin port is not bind to a specific IP address (Scored)

[INFO] 6.4 - Ensure that Docker Swarm management plane is separated from worker plane (Scored)

[INFO] 6.5 - Ensure that Docker Swarm services are bind to appropriate network interfaces (Scored)

[INFO] 6.6 - Ensure that Docker Swarm service secrets are encrypted in transit (Scored)

[INFO] 6.7 - Ensure that Docker Swarm service configs are encrypted in transit (Scored)

[INFO] 6.8 - Ensure that Docker Swarm node certificates are rotated (Scored)

[INFO] 7 - Kubernetes

[INFO] 7.1 - Ensure that the --anonymous-auth argument is not set to true (Scored)

[INFO] 7.2 - Ensure that the --basic-auth-file argument is not set (Scored)

[INFO] 7.3 - Ensure that the --insecure-bind-address argument is not set (Scored)

[INFO] 7.4 - Ensure that the --insecure-port argument is set to 0 (Scored)

[INFO] 7.5 - Ensure that the --secure-port argument is not set to 0 (Scored)

[INFO] 7.6 - Ensure that the --tls-cert-file and --tls-private-key-file arguments are set (Scored)

[INFO] 7.7 - Ensure that the --tls-cert-file and --tls-private-key-file arguments are set to a valid path (Scored)

[INFO] 7.8 - Ensure that the --tls-cert-file and --tls-private-key-file arguments permissions are set to 644 or more restrictive (Scored)

[INFO] 7.9 - Ensure that the --tls-cipher-suites argument is set to a secure cipher suite (Scored)

[INFO] 7.10 - Ensure that the --tls-min-version argument is set to 1.2 (Scored)

[INFO] 7.11 - Ensure that the admission control plugin EventRateLimit is set (Scored)

[INFO] 7.12 - Ensure that the admission control plugin AlwaysAdmit is not set (Scored)

[INFO] 7.13 - Ensure that the admission control plugin AlwaysPullImages is set (Scored)

[INFO] 7.14 - Ensure that the admission control plugin SecurityContextDeny is set (Scored)

[INFO] 7.15 - Ensure that the --profiling argument is set to false (Scored)

[INFO] 7.16 - Ensure that the --repair-malformed-updates argument is set to false (Scored)

[INFO] 7.17 - Ensure that the --insecure-allow-any-token argument is not set to false (Scored)

[INFO] 7.18 - Ensure that the --kubelet-certificate-authority argument is set (Scored)

[INFO] 7.19 - Ensure that the --kubelet-client-certificate and --kubelet-client-key arguments are set (Scored)

[INFO] 7.20 - Ensure that the --kubelet-client-certificate and --kubelet-client-key arguments are set to a valid path (Scored)

[INFO] 7.21 - Ensure that the --kubelet-client-certificate and --kubelet-client-key arguments permissions are set to 644 or more restrictive (Scored)

[INFO] 7.22 - Ensure that the --kubelet-config argument is set to /var/lib/kubelet/config.yaml (Scored)

[INFO] 7.23 - Ensure that the --authentication-token-webhook argument is not set to false (Scored)

[INFO] 7.24 - Ensure that the --authentication-token-webhook-cache-ttl argument is set to '5m0s' or less (Scored)

[INFO] 7.25 - Ensure that the --authorization-mode argument is set to Node (Scored)

[INFO] 7.26 - Ensure that the --event-ttl argument is set to 1h0m0s or a duration less than 1 hour (Scored)

[INFO] 7.27 - Ensure that the --encryption-provider-config argument is set as appropriate (Scored)

[INFO] 7.28 - Ensure that the --encryption-provider-config argument is set to a valid path (Scored)

[INFO] 7.29 - Ensure that the --encryption-provider-config argument permissions are set to 644 or more restrictive (Scored)

[INFO] 7.30 - Ensure that the certificate authorities file permissions are set to 644 or more restrictive (Scored)

[INFO] 7.31 - Ensure that the client certificate authorities file ownership is set to root:root (Scored)

[INFO] 7.32 - Ensure that the client certificate authorities file permissions are set to 644 or more restrictive (Scored)

[INFO] 7.33 - Ensure that the service account private key file ownership is set to root:root (Scored)

[INFO] 7.34 - Ensure that the service account private key file permissions are set to 644 or more restrictive (Scored)

[INFO] 8 - User and Group Settings

[INFO] 8.1 - Ensure that the Docker daemon is running as a non-root user (Scored)

[INFO] 8.2 - Ensure that the Docker daemon socket file ownership is set to root:docker (Scored)

[INFO] 8.3 - Ensure that the Docker daemon socket file permissions are set to 660 or more restrictive (Scored)

[INFO] 9 - Docker Security Operations

[INFO] 9.1 - Ensure that 'docker ps' shows the health status of the container (Scored)

[INFO] 9.2 - Ensure that 'docker service ls' shows desired replicas (Scored)

[INFO] 9.3 - Ensure that 'docker service ps' shows the desired running tasks for the service (Scored)

[INFO] 9.4 - Ensure that 'docker inspect container' shows that restart policy is set to 'always' (Scored)

[INFO] 9.5 - Ensure that 'docker exec' commands are not used with privileged option (Scored)

[INFO] 9.6 - Ensure that 'docker exec' commands are not used with tty option (Scored)

[INFO] 9.7 - Ensure that 'docker attach' commands are not used (Scored)

[INFO] 9.8 - Ensure that 'docker

方法三:定期更新 Docker 镜像

你知道吗?如果你在使用 Docker 镜像的时候不定期更新,你就有可能会成为黑客攻击的目标。那么,如何避免这种情况的发生呢?

答案就是定期更新 Docker 镜像来判断镜像是否存在漏洞。

首先,我们需要知道Docker镜像中的漏洞是如何产生的。事实上,这些漏洞并不是Docker本身的问题,而是源于我们下载的镜像中所包含的软件、系统等方面的漏洞。这些漏洞可能会被黑客利用,从而对我们的系统造成攻击或损坏。

那么,如何判断Docker镜像是否存在漏洞呢?

这里有一个非常简单而有效的方法:定期更新你的Docker镜像。

通过更新,我们可以及时得到官方或其他开发者们发布的针对漏洞修复的新版本,从而保证我们使用的镜像处于最新、最安全的状态。

不仅如此,定期更新还可以帮助我们避免因为某个软件或系统的漏洞而导致的安全问题。比如,你可能听说过一个叫做“心脏出血”漏洞的问题,它曾经在全球范围内造成了巨大的影响。如果你及时更新了你的Docker镜像,就可以避免这个问题的发生。

还有一个非常有趣的现象:我们在日常生活中也会遇到类似的情况。比如,你的朋友圈里总有一些人会不厌其烦地更新自己的状态,分享自己的生活点滴。你可能会觉得他们很烦人,但实际上,他们的这种“定期更新”其实是有道理的。通过不断分享自己的生活,他们可以及时得到朋友的关注和反馈,从而保持着自己的人气和社交能力。

因此,我们不妨把这种“定期更新”的理念应用到我们的技术生活中。通过定期更新Docker镜像,我们可以保证自己的系统安全,避免被黑客攻击。更重要的是,我们可以学习到一种健康的生活态度:不断更新自己的知识和技能,保持自己的竞争力。

总之,定期更新Docker镜像是一个非常重要的安全措施。通过这种方式,我们可以避免因为漏洞而受到攻击或损坏,保护我们的系统和数据的安全。同时,我们也可以从中学习到一种健康的生活态度,保持自己的竞争力和魅力。

1. 如何使用 Docker 镜像扫描工具来判断镜像是否存在漏洞

第一步:定期更新 Docker 镜像

定期更新 Docker 镜像可以确保您始终使用最新版本的软件和库,这可以帮助您避免已知的安全漏洞。您可以使用以下命令来更新 Docker 镜像:

docker pull {image_name}

此命令将从 Docker Hub 下载最新版本的镜像。

第二步:使用漏洞扫描工具扫描镜像

即使您定期更新 Docker 镜像,也可能存在漏洞。因此,我们建议使用漏洞扫描工具来检查镜像。以下是一些流行的漏洞扫描工具:

● Clair

● Trivy

● Anchore

这些工具可以扫描 Docker 镜像并检查是否存在已知的漏洞。例如,使用 Trivy 扫描 Ubuntu 镜像:

trivy image ubuntu:latest

第三步:定期运行漏洞扫描工具

为了确保您的 Docker 镜像始终是安全的,我们建议定期运行漏洞扫描工具。您可以使用以下命令来定期运行 Trivy:

docker run --rm -v /var/run/docker.sock:/var/run/docker.sock -v {local_directory}:/root/.cache/ aquasec/trivy {image_name}

此命令将扫描指定的镜像,并将扫描结果保存在本地目录中。

三. 结论

以上就是检查 Docker 镜像是否存在漏洞的方法,建议用户在使用 Docker 镜像时,注意安全问题,尽可能避免使用存在漏洞的 Docker 镜像。

而且在本文中,我们也详细介绍了如何使用Docker 镜像来判断镜像是否存在漏洞,并提供了一些示例。我们建议您定期更新 Docker 镜像并使用漏洞扫描工具来确保您的容器始终是安全的。