在渗透测试的过程中我们往往会遇到给定的目标是APP的情况,为了方便我们进行后续的漏洞挖掘我们需要抓取APP的数据包进行分析。本人所有文章均为技术分享,均用于防御为目的的记录,所有操作均在实验环境下进行,请勿用于其他用途,否则后果自负。

下载夜神模拟器

添加模拟器

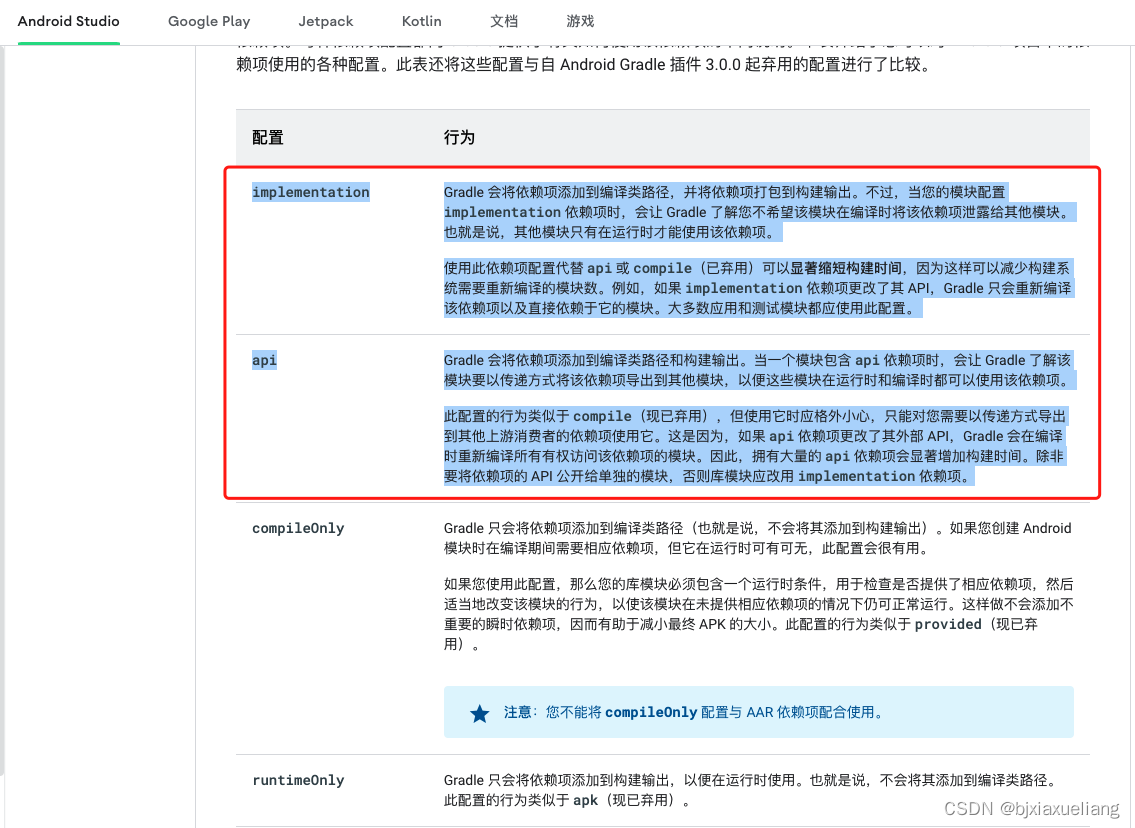

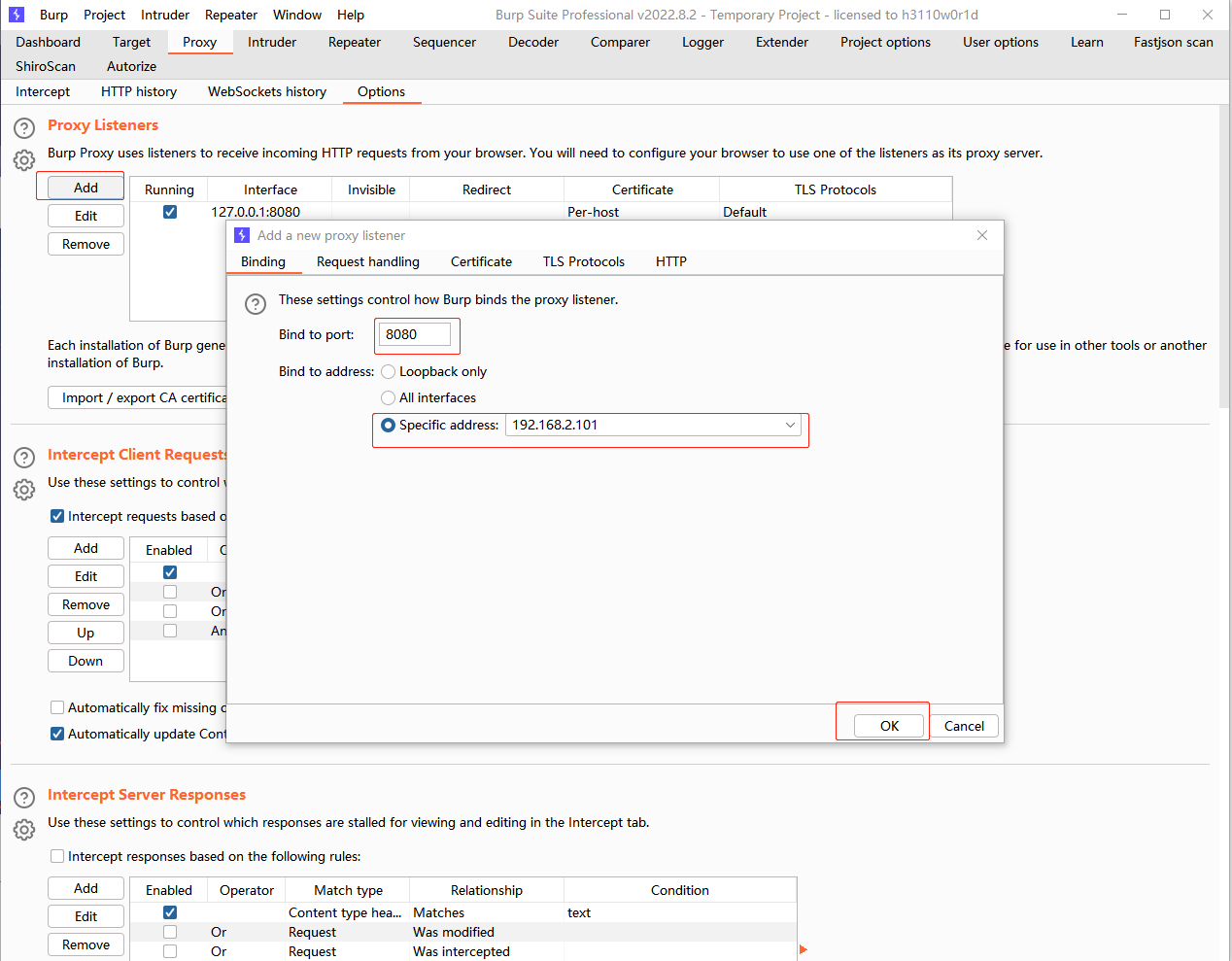

Burp配置

添加代理监听地址

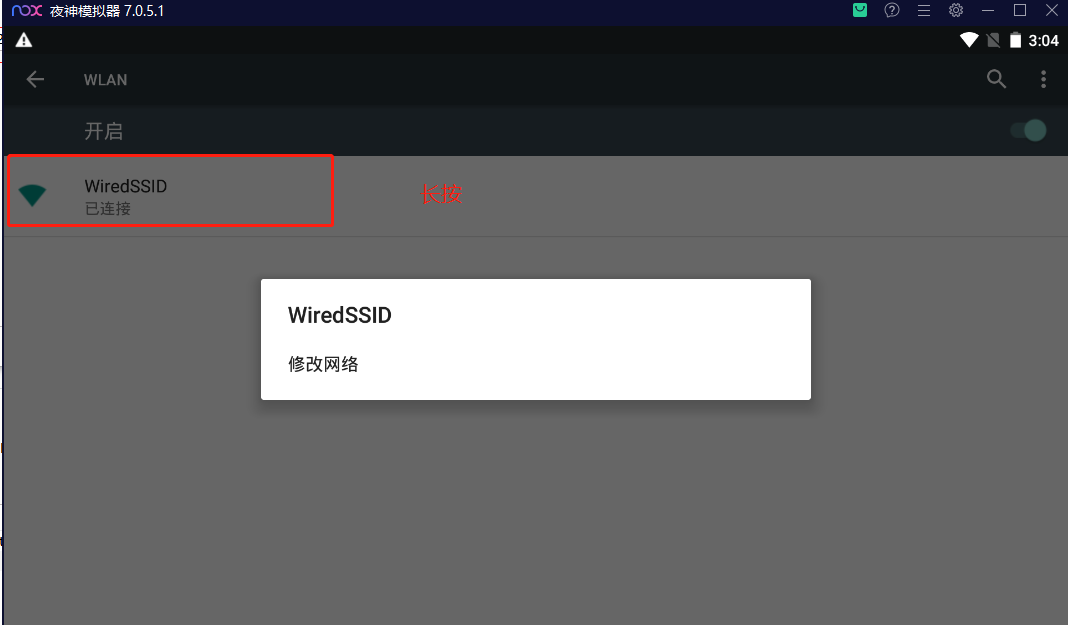

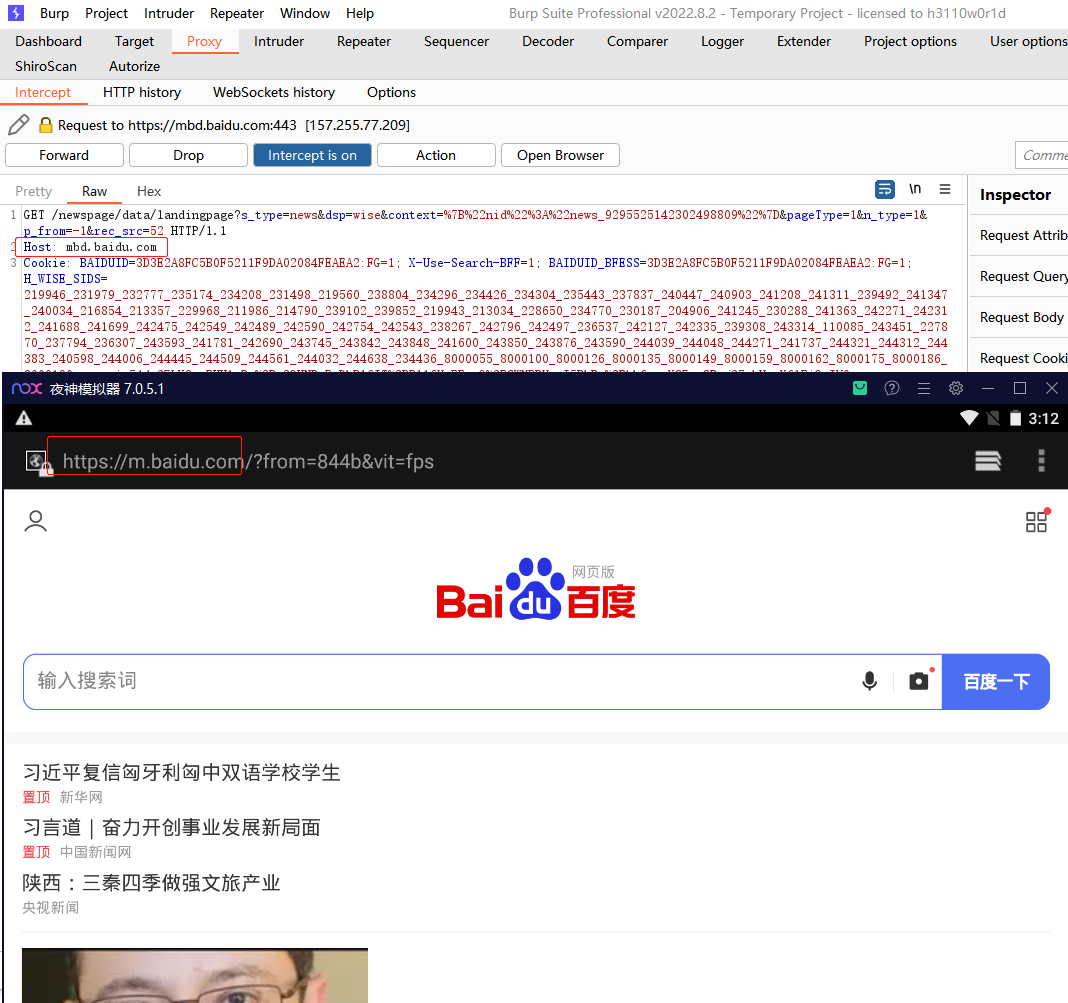

模拟器配置

进入WIFI长按修改网络设置和burp刚刚设置的IP 地址和端口

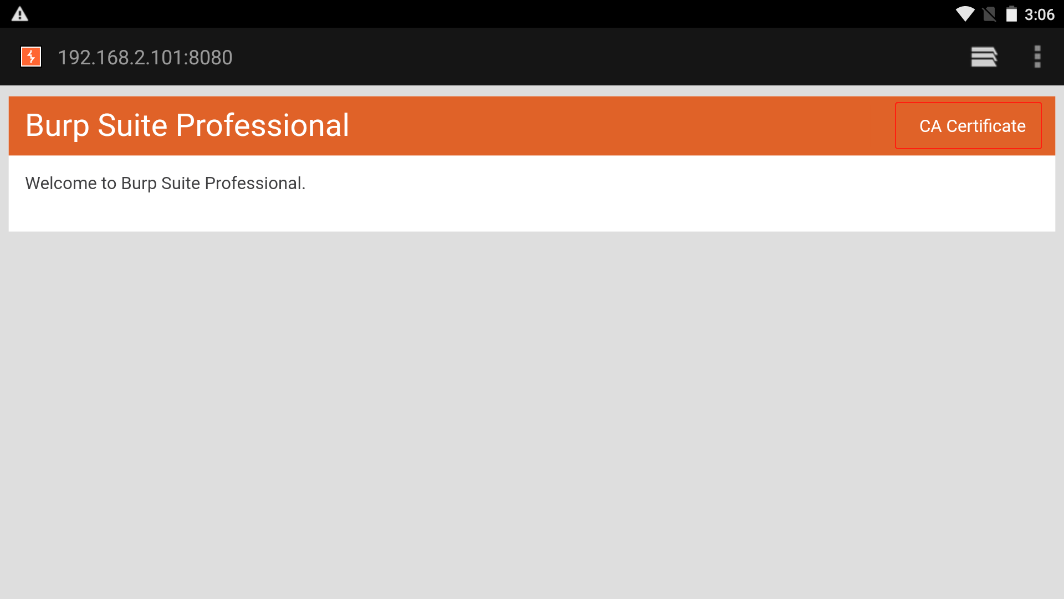

打开浏览器访问192.168.2.101:8080 下载CA证书

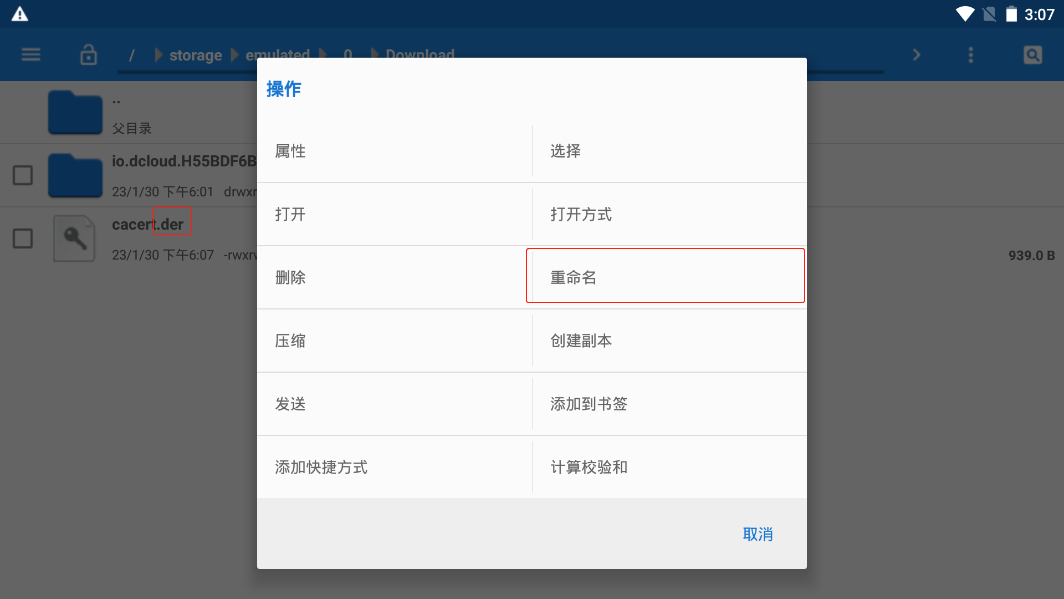

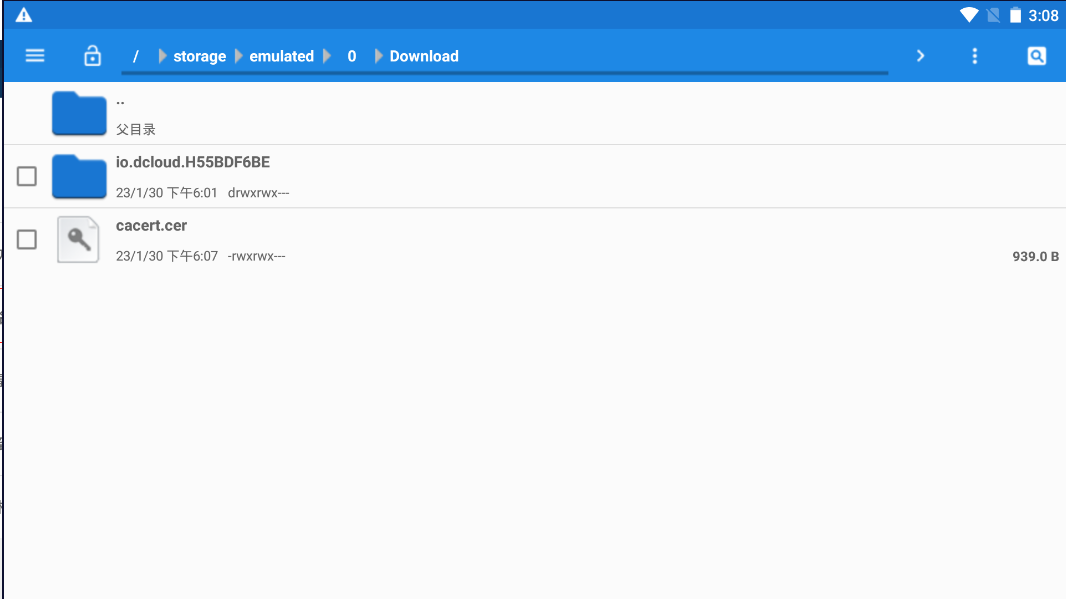

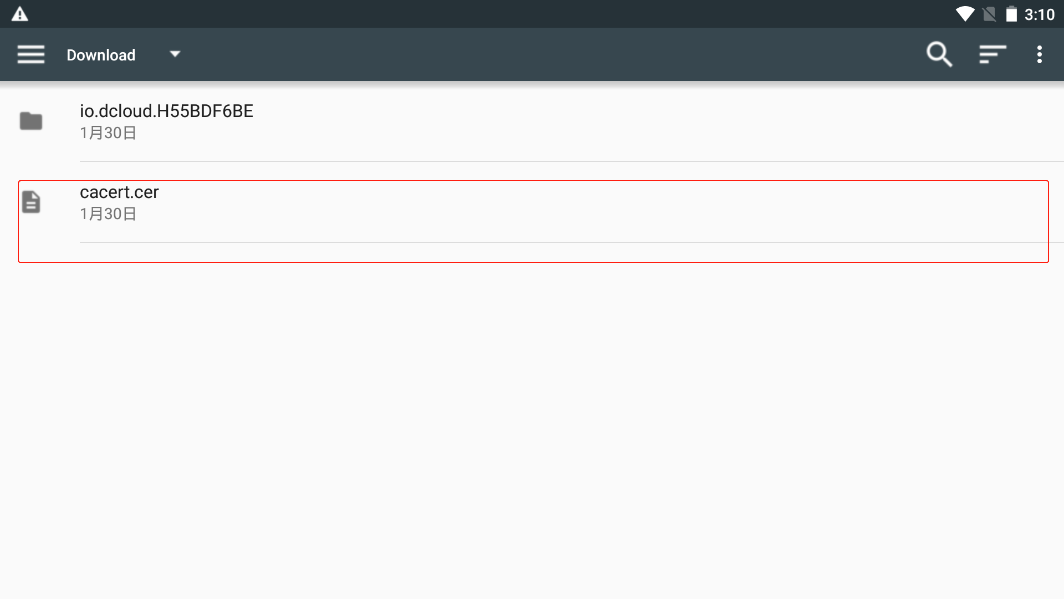

修改CA证书的后缀为.cer

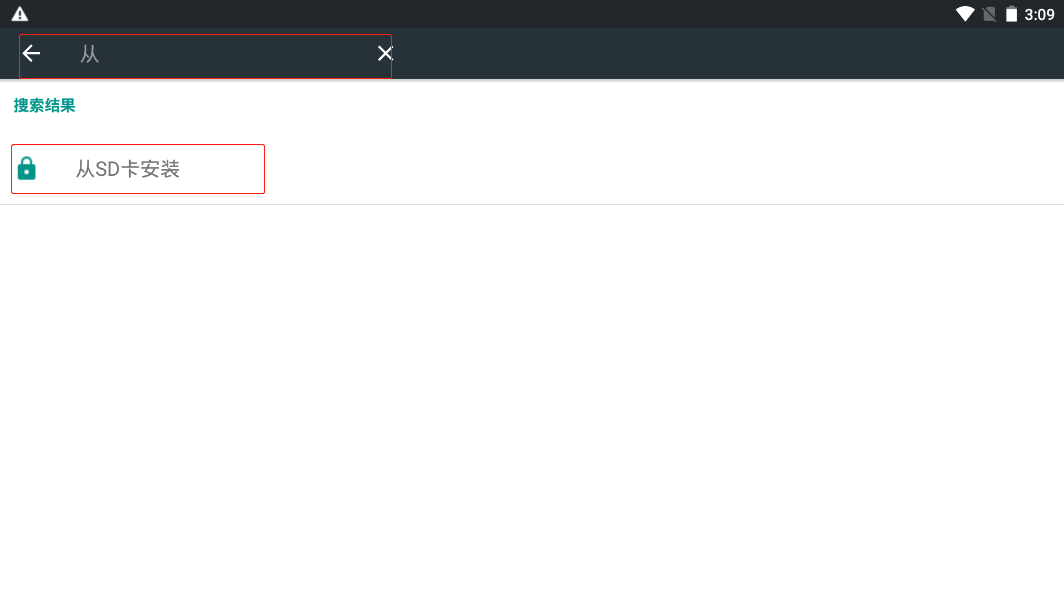

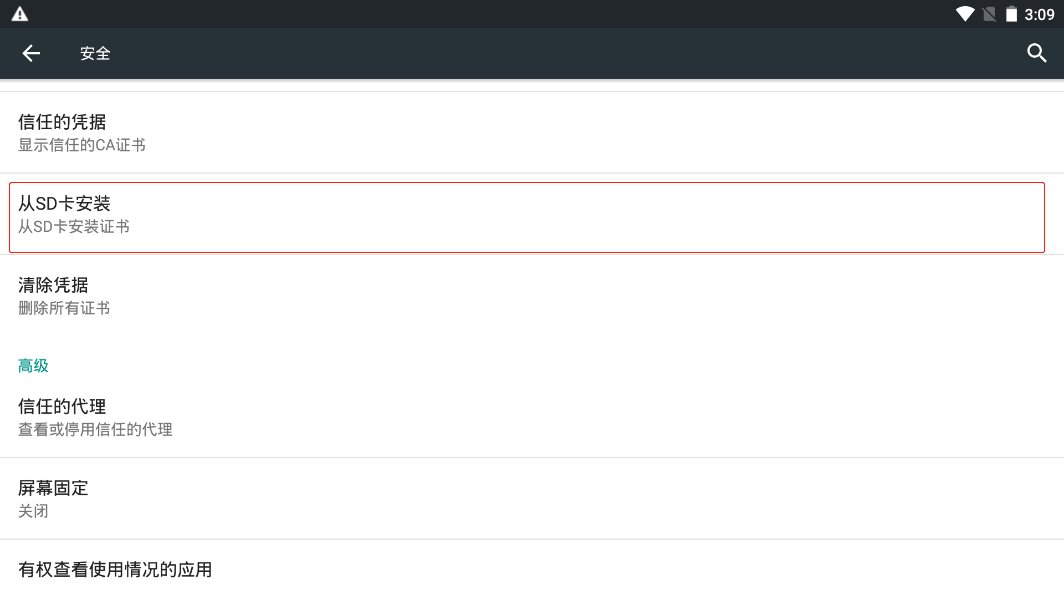

安装证书

打开设置搜索

安装即可抓取数据包

![推荐系统[三]:粗排算法常用模型汇总(集合选择和精准预估),技术发展历史(向量內积,Wide&Deep等模型)以及前沿技术](https://img-blog.csdnimg.cn/44083e4c130841f894e36366a71f8d96.png)